Kategorie: Nachrichten

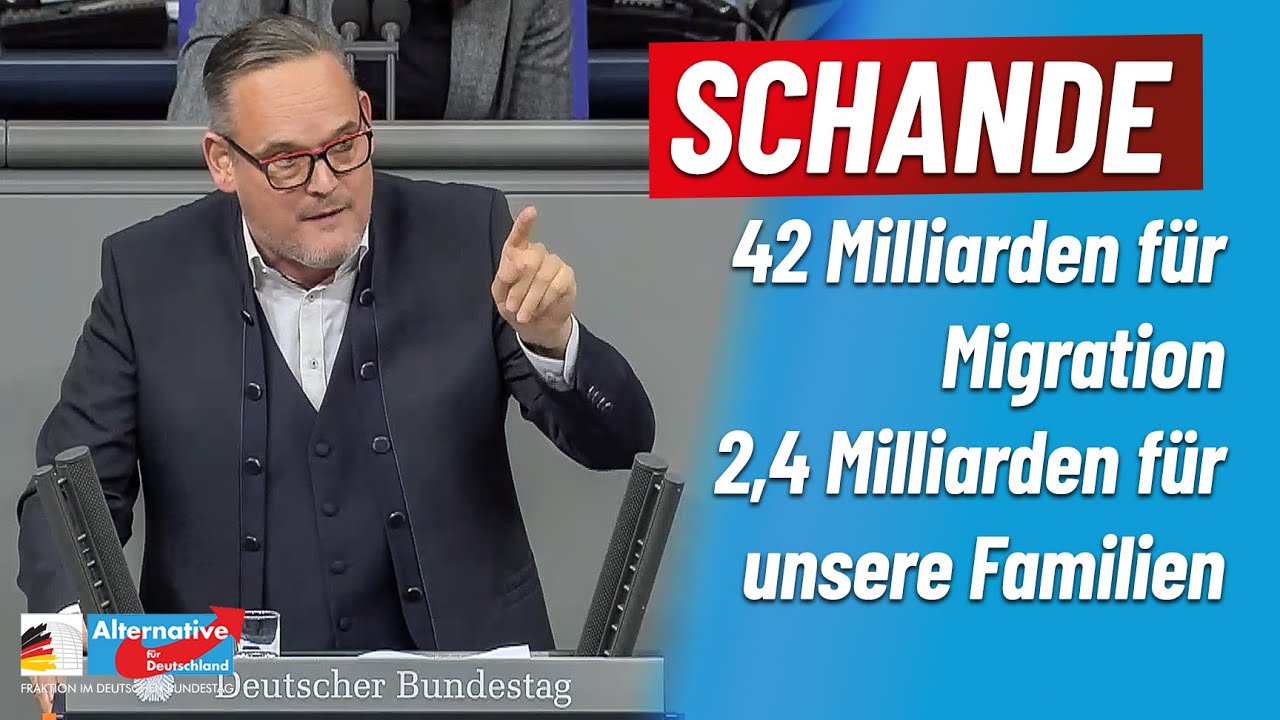

Reichardt: 42 Mrd. für Migration, nur 2,4 Mrd. für unsere Familien

Am Donnerstag debattierten die Abgeordneten über den Gesetzesentwurf zur Einführung einer Kindergrundsicherung. Ziel dieses Gesetzes soll es sein, Millionen Kinder aus der Armut zu holen. So weit so gut. Jedoch ist die Tatsache, dass Kinder in einem vermeintlich „reichen“ Land wie Deutschland, in dem die Abgaben- und Steuerlast mit die höchste in ganz Europa ist, […]

In Großbritannien bricht die Geschichte um die Corona-Impfungen zusammen

Der britische „Daily Telegraph“ meldete am Mittwoch, dass gegen AstraZeneca, den Hersteller eines der Corona-Impfstoffe, eine „bahnbrechende“ Klage eingereicht worden sei. Der Impfstoff sei „fehlerhaft“ gewesen, heißt es.

Jamie Scott, der durch den Corona-Impfstoff von AstraZeneca bleibende Hirnschäden erlitt, hat den Pharmariesen verklagt. Wegen eines Blutgerinnsels kann er nicht mehr arbeiten.

Auch der Witwer von Alpa Tailor, die nach der AstraZeneca-Impfung starb, hat Klage eingereicht.

Es sind zwei Testfälle, die den Weg für rund 80 weitere Klagen gegen den Impfstoffhersteller ebnen könnten. Die Opfer fordern Millionen von AstraZeneca.

Boris Johnson nannte den Impfstoff einen „Triumph für die britische Wissenschaft“. Inzwischen wird der Impfstoff in Großbritannien nicht mehr verwendet.

In den Monaten nach der Einführung des Impfstoffs traten sehr schwere Nebenwirkungen auf. AstraZeneca bestreitet, dass Scotts Gehirn durch die Spritze geschädigt wurde.

Arrogant, düster und undemokratisch

Scott wiederum behauptet, der Impfstoff sei „fehlerhaft“ und unsicher. Nach der Impfung wäre er beinahe gestorben. Nach einer schweren Hirnblutung riefen die Ärzte seine Frau Kate dreimal an, um sich von ihr im Krankenhaus zu verabschieden.

„Die Regierung sagte uns, der Impfstoff sei sicher und wirksam, aber was mit Jamie passiert ist, hat sein Leben verändert, und der Impfstoff von AstraZeneca ist der Grund dafür“, sagte Kate.

Die Telegraph-Kolumnistin Isabel Oakeshott veröffentlichte heute einen weiteren vernichtenden Meinungsartikel. Die Regierung habe sich während der Impfkampagne „arrogant, finster und undemokratisch“ verhalten, schreibt sie.

Selten habe ich eine so willkommene Schlagzeile gesehen.

Machttrunkene Minister betrachteten es als ein Wettrennen und wollten die Ersten sein. Sie kümmerten sich nicht um Kollateralschäden, so Oakeshott.

„Das Blatt hat sich gewendet. Die Mainstream-Medien berichten jetzt über Geschichten, die sie in den vergangenen drei Jahren unterdrückt haben. Sie wissen, dass sie die Wahrheit nicht ewig verbergen können“, sagte der ehemalige australische Abgeordnete Craig Kelly.

Der britische Abgeordnete Andrew Bridgen, der kürzlich vor einem fast leeren Plenum über die Gefahren der Corona-Impfung sprach, sagte, er habe selten eine so willkommene Schlagzeile gesehen.

I have seldom seen such a welcome headline, my colleagues in the members tearoom, not so much. pic.twitter.com/0rRxAyhOvX

— Andrew Bridgen (@ABridgen) November 9, 2023

Wie ich mich auf den Krieg vorbereite

Von Daisy Luther

Wir alle hoffen, dass die Welt wieder einmal einer Kugel ausweicht und nicht in den Dritten Weltkrieg stürzt. Aber es sieht nicht gut aus. Abgesehen von den Spannungen im Nahen Osten, in die wir nicht direkt verwickelt sind, haben die USA gestern Abend als Vergeltung für die jüngsten Angriffe auf amerikanische Soldaten in der Region Luftangriffe in Syrien gegen vom Iran finanzierte Milizen durchgeführt. Und dann ist da noch der Ärger im Innern – wir können uns auf nichts einigen, jeder streitet über Israel gegen Palästina, und diese Einschätzung legt nahe, dass wir auch reif für einen Bürgerkrieg sind.

Das alles liegt natürlich nicht in unserer Hand. Die Entscheidungen, sich an globalen Konflikten zu beteiligen, werden nicht von Leuten wie uns getroffen, und ein Bürgerkrieg ist eine ganz andere Sache. Was kann ein Prepper also tun?

Nun, wir können die Trommeln des Krieges nicht aufhalten, aber wir können uns auf ihn vorbereiten.

Warum ich mich auf den Krieg vorbereite

Ein Freund von mir hat sich mit den Engpässen im Zweiten Weltkrieg beschäftigt, und das ist ein guter Ausgangspunkt. In Amerika waren wir mit der Rationierung von Dingen wie Lebensmitteln, Schuhen, Metall, Papier und Gummi konfrontiert. Priorität hatten die Soldaten, und was übrig blieb, wurde unter den Zivilisten aufgeteilt. Ich bin mir nicht sicher, ob wir dieses Mal genau die gleichen Engpässe haben werden, da der Krieg, wie viele andere Dinge auch, in das digitale Zeitalter übergegangen ist, aber die Soldaten werden immer noch Lebensmittel, Schuhe, Gummiwaren wie Reifen und Metall für die Herstellung von Fahrzeugen und Waffen benötigen.

Da alles digital ist, könnte sich ein kluger Mensch auch mit Dingen befassen, die Hauptplatinen und Schaltkreise benötigen – Computer, andere Geräte und Fahrzeuge.

Es ist wichtig anzumerken, dass der Defense Production Act bereits in Kraft ist, um unsere Fabriken zu zwingen, das zu produzieren, was für die nationale Verteidigung benötigt wird, und den Kunden der nationalen Verteidigung Vorrang vor der Zivilbevölkerung einzuräumen.

Wir wissen nicht, ob dieser Konflikt in Übersee ausgetragen wird oder ob er sich bis an unsere Küsten ausbreitet. Meiner Meinung nach ist es am besten, sich auf den schlimmsten Fall vorzubereiten und zu hoffen, dass er nicht eintritt.

Lebensmittel

Eines der ersten Dinge, die wahrscheinlich rationiert oder knapp sein werden, sind Lebensmittel. Ich stocke die Vorräte für meine Familie auf, indem ich im Schlussverkauf einkaufe, die Dinge so sorgfältig wie möglich verpacke, um Verderb und Schädlinge zu vermeiden, und mein kleines Haus bis unter die Decke fülle. Hier ist die Strategie, die ich bei der Vorbereitung mit Lebensmitteln anwende. Wenn das Geld knapp ist, wird auch dieses Buch helfen.

Viele Leute werden den extrem teuren Kauf von Langzeitnahrung in Eimern anpreisen. Das ist zwar eine Möglichkeit, aber weder die schmackhafteste, noch die nahrhafteste, noch die erschwinglichste. Ich habe zwar eine Reihe von Lebensmitteleimern, aber das ist meine letzte Zuflucht, die ich kaufe, weil sie dort lange lagern kann, ohne zu verderben. Wir alle haben hier unterschiedliche Strategien, und wenn Sie sich dadurch sicherer fühlen und es sich leisten können, finden Sie hier ein preiswerteres Paket, das für eine Person sechs Monate lang ausreicht. Ein weiterer Vorteil dieser Art von Vorräten ist, dass sie leicht zu transportieren sind und weniger Platz benötigen.

Wenn Sie Ihre eigene gefriergetrocknete Nahrung herstellen wollen – eine fantastische Möglichkeit -, hat meine Freundin Chris einen neuen Gefriertrockner, den sie gerade zu benutzen lernt. Sie schreibt hier über ihre Erfahrungen.

Schließlich sollten Sie so viele Lebensmittel wie möglich selbst herstellen. Egal, ob Sie in der Stadt oder auf einem Acker leben, dieser Kurs wird Ihnen dabei helfen. Wir haben auch eine physische Taschenbuchsammlung aller Artikel über Nahrungserwerb und -konservierung aus dem OP hier erhältlich.

Wie auch immer Sie es anstellen, ob Sie nun zusätzliche Konserven im Supermarkt kaufen, Ihre Gartenprodukte gefriertrocknen oder anderweitig konservieren oder Eimer kaufen, jetzt ist es an der Zeit, den Abzug zu betätigen.

Medikamente

Eine weitere unglaublich wichtige Vorbereitung sind meiner Meinung nach Medikamente. Nicht nur eine Sammlung von rezeptfreien Medikamenten, sondern verschreibungspflichtige Medikamente. Ich kenne einen Ort, an dem ich verschreibungspflichtige Medikamente in Humanqualität für eine Vielzahl von Problemen bekommen kann. The Wellness Company bietet verschreibungspflichtige Medikamentenpakete für Notfälle an, und ich habe eines für jedes Mitglied meines Haushalts. Das bedeutet, dass von jedem Medikament genug da ist, um uns alle zu behandeln, wenn es nötig ist. Als ich mein Paket erhielt, verlief die Bestellung reibungslos und bequem, und ich erhielt meine Medikamente sehr schnell. Über diese Erfahrung habe ich hier geschrieben.

Darüber hinaus habe ich eine große Hausapotheke, einige Medikamente, die ich auf Reisen gekauft habe, und eine Menge Fischantibiotika. Außerdem empfehle ich dringend, die Herstellung eigener pflanzlicher Arzneimittel zu erlernen, bevor man auf diese lebenswichtige Fähigkeit angewiesen ist.

Munition

Es würde mich nicht überraschen, wenn auch Munition im Falle eines Krieges rationiert oder schwer zu beschaffen wäre. Ich stocke meine Vorräte auf, so gut ich kann. Eine Waffe nützt nicht viel, wenn man nichts hat, um sie zu laden.

Edelmetalle

Was brauchen Sie, um Ihre hart erarbeiteten Ersparnisse zu bewahren und Ihr persönliches Vermögen unversehrt auf die andere Seite zu bringen? Edelmetalle sind seit langem die Sparkonten der Klugen. Ich weiß, ich weiß. Gold kann man nicht essen. Aber Sie können es, sorgfältig versteckt, zurücklegen und es nutzen, um sich wieder zu etablieren, wenn sich die Lage beruhigt hat.

Nach jeder Art von Konflikt oder Zusammenbruch fallen Kosten an. Nach dem Bürgerkrieg haben viele Menschen im Süden ihre Häuser verloren, weil sie die von der Union geforderten unverschämten Grundsteuern nicht bezahlen konnten. Sie können sicher sein, dass jede Regierung nach einem so teuren Unterfangen wie einem Krieg darauf erpicht sein wird, ihre Kassen mit Grundsteuergeldern aufzufüllen. Wir haben bereits darüber gesprochen, dass der Dollar seine Macht verliert – aber Gold und Silber werden es nicht. Tatsächlich investieren die Zentralbanken auf der ganzen Welt kräftig.

Ich habe ein Unternehmen, das ich für den Kauf von Edelmetallen verwende. ITM Trading legt sehr viel Wert auf Bildung, weshalb ich gerne mit ihnen zusammenarbeite. Ich habe bei meinen Beratungen so viel gelernt, und es gibt keine Verpflichtung oder Druck. Wenn Sie sich nicht sicher sind, ob Gold etwas für Sie ist, empfehle ich Ihnen, anzurufen und sich persönlich beraten zu lassen. Das wird Ihnen helfen, Ihre Entscheidung zu treffen, und Sie können diesem Unternehmen wirklich vertrauen.

Denken Sie daran, dass Sie dieses Geld nicht unbedingt WÄHREND der schwierigen Zeiten ausgeben wollen. Es ist eine Möglichkeit, Ihre Ersparnisse in schwierigen Zeiten zu schützen, damit Ihnen später etwas von Wert bleibt.

Kommunikation

Stellen Sie sich vor, Sie befinden sich in einer Situation, in der Sie wissen, dass das Land überfallen wurde, aber die Telekommunikation ausgefallen ist. Ihr Telefon funktioniert nicht, im Fernsehen gibt es keine Nachrichten, und es gibt kein Internet. Sie MÜSSEN in der Lage sein, zu kommunizieren und zu erfahren, was vor sich geht, damit Sie Ihre Familie in Sicherheit bringen können. Sie werden nach Ihren Lieben in der Ferne sehen wollen.

Amateurfunk ist die Antwort. Aden stellt in diesem Artikel einige kostengünstige, einfache Geräte vor. Ich arbeite daran, meine Lizenz zu bekommen, indem ich seinen Studienführer benutze, den ich hier gefunden habe (er ist großartig!), und schließlich kann ich sein Buch über Notfallkommunikation hier lesen.

Verschiedene Artikel

Ich empfehle auch einige der folgenden verschiedenen Vorbereitungen:

- Kümmern Sie sich um alle medizinischen und zahnmedizinischen Probleme.

- Besorgen Sie Schuhe für die ganze Familie (für Kinder eine Nummer größer).

- Kaufen Sie bei Bedarf Wintermäntel, Handschuhe, Mützen und Schals.

- Besorgen Sie neue Reifen für Ihre Fahrzeuge.

- Erledigen Sie aufgeschobene Autoreparaturen.

- Füllen Sie Ihren Propangastank auf oder besorgen Sie Heizöl, das Sie benötigen, und füllen Sie es nach.

- Lassen Sie Ihre Klärgrube auspumpen.

Es ist nicht unverschämt, sich im Voraus um diese Dinge zu kümmern – das ist etwas, das Sie tun können und von dem Sie sicher sein können, dass Sie es irgendwann brauchen werden.

Die Zukunft der strategischen Abschreckung

Wenig beachtet von den westlichen Medien fand Donnerstag und Freitag, 25. und 26. Oktober, unter der Leitung des belarussischen Außenministers Sergej Aleinik in Minsk eine Konferenz zum Thema eurasischer Sicherheit statt. Prominenteste Teilnehmer waren die Außenminister Russlands und Ungarns, Sergej Lawrow und Peter Szijjarto (1).

Aus der Schweiz nahmen der Direktor des Genfer Zentrums für Sicherheitspolitik, Botschafter Thomas Greminger, Martin Schüepp vom Internationalen Komitee des Roten Kreuzes und Guy Mettan vom Genfer Kantonsparlament teil. Mit von der Partie war auch Alexej Gromyko, der Enkel des als “Mr. Nyet” bekanntgewordenen sowjetischen Außenministers Andrej Gromyko.

Die Konferenz war seitens der belarussischen Gastgeber gedacht als Forum, das eine Übersicht verschaffen sollte über die unterschiedlichen Auffassungen über die Lage auf

5 Wege, sich auf die Aushöhlung des Online-Datenschutzes vorzubereiten

Angesichts der weltweiten Gesetzgebung, die Verschlüsselung und Online-Anonymität aushöhlen will, bietet Ramiro Romani einen Überblick über die bevorstehenden Maßnahmen und verschiedene Lösungen, um sich von Big-Tech-Produkten zu trennen und die eigenen Online-Daten zu schützen.

Das Internet ist im Begriff, sich zu verändern. In vielen Ländern gibt es derzeit einen koordinierten gesetzgeberischen Vorstoß, um die Verschlüsselung der von Nutzern hochgeladenen Inhalte unter dem Deckmantel des Kinderschutzes effektiv zu verbieten. Das bedeutet, dass Websites oder Internetdienste (Messaging-Apps, E-Mail usw.) straf- oder zivilrechtlich haftbar gemacht werden könnten, wenn jemand sie zum Hochladen missbräuchlicher Inhalte nutzt. Wenn diese Gesetze in Kraft treten, könnten Menschen wie ich, die private Kommunikationsdienste anbieten, bestraft oder ins Gefängnis gesteckt werden, nur weil wir die Privatsphäre unserer Nutzer schützen. In der Tat könnte jeder, der eine Website mit von Nutzern hochgeladenen Inhalten betreibt, auf die gleiche Weise bestraft werden. In diesem Artikel zeige ich Ihnen, warum diese Gesetzesentwürfe nicht nur beim Schutz von Kindern versagen, sondern auch das Internet, wie wir es kennen, in Gefahr bringen, und warum wir die Organisationen hinter dem Vorstoß hinterfragen sollten.

Lassen Sie uns kurz einige der Gesetze rekapitulieren.

Europäische Union

- Chat-Kontrolle: Würde Internetdienste (E-Mail, Chat, Speicher) dazu verpflichten, alle Nachrichten und Inhalte zu scannen und markierte Inhalte an die EU zu melden. Dies würde voraussetzen, dass jeder internetbasierte Dienst alles scannt, was er hochlädt, selbst wenn es End-to-End-verschlüsselt ist. Die Inhalte würden mithilfe von maschinellem Lernen (d. h. KI) analysiert, und Übereinstimmungen würden automatisch an die Polizei gemeldet werden. Die Abstimmung im LIBE-Ausschuss der EU steht noch aus.

Vereinigtes Königreich

- Das Online-Sicherheitsgesetz 2023: Würde die Anbieter von Nutzerdiensten dazu verpflichten, Altersbeschränkungen und -kontrollen durchzusetzen, legale, aber für Kinder schädliche Inhalte zu entfernen und Fotos auf Material zu scannen, das mit sexuellem Missbrauch und Ausbeutung von Kindern sowie mit Terrorismus in Verbindung steht. Die Anbieter müssten in der Lage sein, diese Arten von Inhalten in der privaten Kommunikation zu erkennen und sie zu entfernen. Dies bedeutet, dass die Anbieter Einblick in die Nachrichtenübermittlung haben müssen, selbst wenn diese Nachrichten End-to-End-verschlüsselt sind. Anbieter von End-to-End-Nachrichten wie WhatsApp, Viber, Signal und Element haben in einem offenen Brief darauf hingewiesen, dass eine Überwachung dieser Art einfach nicht möglich ist, ohne die End-to-End-Verschlüsselung vollständig zu brechen, und haben damit gedroht, das Vereinigte Königreich zu verlassen, wenn das Gesetz ohne den beanstandeten Paragrafen 122 verabschiedet und durchgesetzt würde. Das Gesetz wurde kürzlich vom Parlament unverändert verabschiedet und wird 2024 in Kraft treten.

Vereinigte Staaten

- Der EARN IT Act 2023: Würde es den US-Bundesstaaten ermöglichen, Websites strafrechtlich haftbar zu machen, wenn sie von Nutzern hochgeladene Inhalte nicht auf CSAM (Material über sexuellen Kindesmissbrauch) überprüfen. Dies würde die End-to-End-Verschlüsselung effektiv verbieten. Dieser Gesetzesentwurf hat 22 Mitunterzeichner und wartet auf einen Auftrag zur Vorlage im Senat.

- Der STOP CSAM Act 2023 (Volltext): Würde es Opfern, die als Kinder missbraucht oder ausgebeutet wurden, ermöglichen, jede Website zu verklagen, die Bilder der Ausbeutung oder des Missbrauchs „rücksichtslos“ veröffentlicht hat, z. B. wenn die Website Uploads nicht automatisch überprüft hat. Websites sind bereits gesetzlich verpflichtet, CSAM zu entfernen, wenn sie darauf aufmerksam gemacht werden, aber dieses Gesetz würde die Anbieter verpflichten, alle hochgeladenen Dateien zu überprüfen. Diese Gesetzesvorlage hat 4 Mitunterzeichner und wartet auf einen Auftrag zur Übermittlung an den Senat.

- Kids Online Safety Act (KOSA): Würde Plattformen verpflichten, das Alter ihrer Besucher zu überprüfen und Inhalte zu filtern, die Selbstverletzung, Selbstmord, Essstörungen und sexuelle Ausbeutung fördern. Dies würde ein Altersverifikationssystem für alle Nutzer und Transparenz bei den Inhaltsalgorithmen, einschließlich der Weitergabe von Daten an Dritte, erfordern. Der Gesetzesentwurf hat 47 parteiübergreifende Mitunterzeichner und wartet auf einen Berichtsauftrag an den Senat.

Es ist wichtig zu wissen, dass die Formulierungen in diesen Gesetzesentwürfen und die Definition von „Dienstanbietern“ sich auf jede Website oder Online-Eigenschaft erstrecken, die von Nutzern hochgeladene Inhalte hat. Dabei kann es sich um einen einfachen Blog handeln, der Kommentare zulässt, oder um eine Website, die das Hochladen von Dateien erlaubt. Es könnte sich um ein Message Board oder einen Chatroom handeln, buchstäblich um alles im Internet, das eine zweiseitige Kommunikation ermöglicht. Die meisten Websites werden von normalen Menschen betrieben – nicht von großen Technologieunternehmen. Sie haben weder die Ressourcen noch die Möglichkeit, ihre Websites unter Androhung von Geld- oder Haftstrafen zu scannen. Sie würden riskieren, gegen die Vorschriften zu verstoßen oder gezwungen zu werden, ihre Website zu schließen. Das bedeutet, dass Ihre bevorzugte unabhängige Medienseite, Ihr Hobbyforum oder Ihr beliebiges Nachrichtenbrett verschwinden könnte. Diese Gesetzesentwürfe würden das Internet, wie wir es kennen, zerbröckeln lassen und es weiter zentralisieren – zum Nutzen von Big Tech, die die Überwachungsagenda rasch ausweiten.

Wir müssen innehalten und uns fragen, ob es bei diesen Bemühungen um eine verstärkte Überwachung wirklich um den Schutz von Kindern geht.

Wie gehen Unternehmen derzeit mit CSAM um?

In den Vereinigten Staaten wird die Verfolgung von CSAM als gemeinsame Anstrengung von ESPs (Electronic Service Providers) wie Google und dem „National Center for Missing & Exploited Children“ (NCMEC) anerkannt, einer privaten gemeinnützigen Organisation, die 1984 vom Kongress gegründet wurde und hauptsächlich vom Justizministerium der Vereinigten Staaten finanziert wird. „Unlimited Hangout“ hat bereits früher über das NCMEC und seine Verbindungen zu Persönlichkeiten wie Hillary Clinton und geheimdienstfinanzierten NGOs wie „Thorn“ berichtet. Das NCMEC erhält auch Unternehmensbeiträge von großen Namen wie Adobe, Disney, Google, Meta, Microsoft, Palantir, Ring Doorbell, Verizon und Zoom.

Die Anbieter elektronischer Dienste in den Vereinigten Staaten sind bereits verpflichtet, der „CyberTipline“ (Bundesgesetz 18 USC 2258A) Meldung zu erstatten, wenn sie Kenntnis von CSAM erhalten, andernfalls drohen ihnen Geld- oder Gefängnisstrafen. In diesen „CyberTipline“-Meldungen werden verletzende Inhalte mit zusätzlichen Informationen wie der Identifizierung des potenziellen Täters, des Opfers und anderen Zusammenhängen kombiniert und an die Strafverfolgungsbehörden weitergeleitet.

Maßnahmen zur Überprüfung von Fotos und Inhalten sind nicht vorgeschrieben. Mehrere bekannte Unternehmen haben jedoch freiwillig die Überprüfung von Kommunikation und Medien eingeführt, z. B. Gmail, YouTube, Google Photos, Facebook, Instagram Messenger, Skype, Snapchat, iCloud E-Mail und Microsofts Xbox. Wenn Sie diese Dienste nutzen, können Ihre Nachrichten und Medien automatisch auf missbräuchliches Material gescannt werden.

Ironischerweise sind es gerade diese Plattformen, auf denen die meisten bösartigen Aktivitäten zu finden sind, darunter der Verkauf von Drogen und Waffen, Kindesmissbrauch und Cybermobbing/Belästigung.

Trägt die freiwillige Inhaltskontrolle tatsächlich zum Schutz von Kindern bei?

Google begann 2021 mit der Veröffentlichung eines CSAM-Transparenzberichts, der Zahlen darüber liefert, wie viel CSAM über Google und Youtube identifiziert und gemeldet wurde. Er enthält Daten seit 2020, mit Zählungen, wie viele Meldungen an die NCMEC gemacht wurden, wie viele verschiedene Google-Konten deaktiviert wurden und wie viele „Hashes“ (Foto-Fingerabdrücke) zur NCMEC-Hash-Datenbank beigetragen wurden.

Es ist unklar, wann genau Google mit der Erstellung von „Hashes“ der Fotos seiner Nutzer begonnen hat, aber bis heute wurden 2,5 Millionen neue Hashes in die Hash-Datenbank des „National Center for Missing and Exploited Children“ aufgenommen. Die Berichte werden alle 6 Monate veröffentlicht, und wir haben seit 2020 ein erstaunliches Wachstum bei allen Arten von Berichten gesehen. So sind beispielsweise die „CyberTipline“-Berichte von Google von ca. 547.000 im Jahr 2020 und ca. 870.000 im Jahr 2021 auf mehr als 2,1 Millionen Berichte im Jahr 2022 gestiegen. In der ersten Hälfte des Jahres 2023 war ein Rückgang zu verzeichnen, mit insgesamt ca. 750.000 Meldungen von Januar bis Juni.

Wie auf der „CyberTipline“-Datenseite des NCMEC zu sehen ist, stellen die Berichte von Google nur einen Bruchteil der Gesamtzahl der Berichte dar, die beim NCMEC eingereicht werden, das mit über 1.500 ESPs – meist US-Unternehmen – zusammenarbeitet. Fünf elektronische Dienstleister (Facebook, Instagram, Google, WhatsApp und Omegle) waren für mehr als 90% der 32 Millionen Meldungen im Jahr 2022 verantwortlich. Etwa die Hälfte (49%) dieser Meldungen im Jahr 2022 sind „verfolgbar“, d. h. es liegen genügend Informationen für die Strafverfolgungsbehörden vor, um eine Untersuchung einzuleiten. Außerdem betrafen 89,9% der Meldungen Inhalte, die von Nutzern außerhalb der USA hochgeladen wurden.

Das NCMEC meldet auch die Anzahl der „CyberTipline“-Meldungen, die an verschiedene Strafverfolgungsorganisationen wie „Internet Crimes Against Children“, lokale Polizeibehörden, Bundesbehörden und internationale Polizeibehörden weitergeleitet werden.

Die Strafverfolgungsbehörden sind nicht verpflichtet, Rückmeldung darüber zu geben, was mit diesen Berichten geschieht, und daher geben sie kaum Rückmeldung. Anhand der eigenen Zahlen des NCMEC können wir sehen, dass die Verwendung der Berichte kaum sichtbar ist.

Im Jahr 2022 gab es die folgenden Rückmeldungen von Strafverfolgungsbehörden und anderen Gruppen, die Berichte erhalten haben.

- Internationale Gruppen für Verbrechen gegen Kinder – 491.655 verwertbare Berichte führten zu 41,59% Rückmeldung

- Lokale Strafverfolgungsbehörden – 1.462 verwertbare Berichte ergaben 3,48% Rückmeldungen

- Bundesgesetzgebung – 1.356.988 Berichte ergaben 0,03% Rückmeldung

- Internationale Strafverfolgung – 13.995.567 Meldungen ergaben 0,4% Rückmeldung

Beachten Sie, dass eine Rückmeldung nicht unbedingt eine Verhaftung oder Verurteilung bedeutet. Rückmeldungen können auch bedeuten, dass die Meldung abgeschlossen oder unvollständig war. Außerdem sind diese Ergebnisse nicht öffentlich zugänglich, obwohl ein FOIA-Antrag dies ändern könnte. Diese Zahlen machen jedoch deutlich, dass es keinen Überblick darüber gibt, was tatsächlich mit den Meldungen geschieht, unabhängig davon, ob die Unternehmen ihre Inhalte freiwillig überprüfen oder Berichte erstellen, nachdem sie von der CSAM erfahren haben.

In Anbetracht der riesigen Menge an Meldungen, auf die nicht reagiert wird, wird sich die Situation nicht auf magische Weise ändern, wenn man Technologieanbieter dazu zwingt, Inhalte automatisch zu scannen und Berichte zu erstellen. Die Strafverfolgungsbehörden müssen auf die Meldungen reagieren, um Kinderschänder hinter Gitter zu bringen und Kinder zu retten. Das ist es schließlich, was die Gesetzgeber wollen.

Das heißt aber nicht, dass nichts getan wird. In einem Bericht aus dem Jahr 2022 über „CyberTipline“-Erfolgsgeschichten in den Vereinigten Staaten wurde festgestellt, dass in fast 714 verschiedenen Fällen „CyberTipline“-Meldungen verwendet wurden. Nur in 16 dieser Fälle wurde ausdrücklich auf die Unterstützung durch einen Dienstanbieter hingewiesen.

Auch hier gilt: Von den 1,35 Millionen verwertbaren „CyberTipline“-Meldungen in den Vereinigten Staaten im Jahr 2022 wurden bisher 714 verhaftet. Möglicherweise gibt es laufende Ermittlungen, die diese Zahl noch erhöhen werden, aber ohne Transparenz können wir nur raten. Für frühere Jahre konnte ich keine Erfolgsmeldungen finden.

Ich begrüße diese Bemühungen um den Schutz von Kindern vor gefährlichen Tätern; sie erfordern jedoch nicht, dass alle Nachrichten automatisch gescannt werden oder die Verschlüsselung abgeschafft wird. Mehr Meldungen von Dienstleistern führen offensichtlich nicht zu mehr Verhaftungen. Und schließlich stammt der Großteil des CSAM-Materials von großen Technologieanbietern, von denen viele ohnehin freiwillig Inhalte scannen. Warum sollte man diese Anforderung für jede Website im Internet durchsetzen?

Wenn Gesetzgeber auf der ganzen Welt wirklich etwas gegen Kindesmissbrauch unternehmen wollen, dann sollten sie sich für Transparenz und Rechenschaftspflicht bei den Strafverfolgungsbehörden einsetzen und dafür sorgen, dass die Strafverfolgungsbehörden die Abermillionen von Meldungen, die sie bereits jedes Jahr erhalten, ordnungsgemäß untersuchen und die Daten der Öffentlichkeit zugänglich machen.

Wir, die Menschen, müssen wissen, dass die für die Untersuchung von Kindesmissbrauch zuständigen Stellen ihre Arbeit mit den bereits verfügbaren Verfahren und Daten erledigen, anstatt unsere individuelle Privatsphäre und Sicherheit für noch mehr vom Gleichen zu opfern. Den fraglichen Gesetzesentwürfen/Gesetzen mangelt es auch an Verständnis für Verschlüsselung, sie sind technisch nicht umsetzbar, belasten Technologieunternehmen mit unnötiger rechtlicher Haftung und lassen den Nachweis vermissen, dass die Maßnahmen die Ergebnisse für Kinder verbessern werden.

Wie kann es sein, dass die Gesetze zum Schutz von Kindern im Internet in allen westlichen Ländern so einheitlich gehandhabt werden? Wie sind sie alle zu denselben Strategien der Altersüberprüfung, Inhaltsfilterung und clientseitigen Überprüfung gelangt?

Der Rahmen für diese Gesetzgebung ist schon seit Jahren in Arbeit. Ein wichtiger Architekt dieses Vorstoßes war die „WePROTECT Global Alliance“, ein Zusammenschluss von Initiativen der Europäischen Kommission, des US-Justizministeriums und der britischen Regierung. Ihr erstes Gipfeltreffen fand 2014 statt und umfasst inzwischen 97 Regierungen, 25 Technologieunternehmen und 30 Organisationen der Zivilgesellschaft.

UNICEF, ein Mitglied von WePROTECT, hat ein „nationales Reaktionsmodell“ veröffentlicht, das viele der Elemente enthält, die wir heute in den verschiedenen Kinderschutzgesetzen sehen. UNICEF und Organisationen wie das US-Justizministerium erklären, dass die sexuelle Ausbeutung von Kindern nicht von einem Land, einem Unternehmen oder einer Organisation allein bekämpft werden kann. Beunruhigend ist, dass diese beiden Gruppen in der Vergangenheit die Augen vor dem Kindesmissbrauch in ihren jeweiligen Organisationen und/oder Gerichtsbarkeiten verschlossen haben (Beispiele finden Sie hier, hier, hier und hier).

Arbeitsgruppen wie die „Fünf Länder“-Regierungspartner (Five Eyes) – USA, Vereinigtes Königreich, Australien, Kanada, Neuseeland – haben sich mit den Führungskräften von Facebook, Google, Microsoft, Roblox, Snap und Twitter getroffen, um gemeinsam Richtlinien wie die „Voluntary Principles to Counter Online Child Sexual Exploitation and Abuse“ (siehe hier) zu erarbeiten. Diese Gruppen arbeiten über öffentlich-private Partnerschaften wie die „Global Cyber Alliance“ und andere zusammen, um das Gesicht des Internets zu verändern.

Anfang dieses Jahres hat das Justizministerium die „riskanten“ Aspekte der Technologie in einem Nationalen Strategiebericht 2023 über die Ausbeutung von Kindern beschrieben:

- eine uneinheitliche Reaktion des Technologiesektors auf die Online-Kindersicherheit;

- ein CyberTipline-System, das überfordert ist;

- Anonymisierung von Straftätern;

- Verschlüsselung von Datenspeicherung und Kommunikation;

- Online-Umgebungen, in denen Kinder und Erwachsene ohne Aufsicht oder Kontrolle interagieren;

- globalisierte, oft souveränitätslose Plattformen;

- entfernte, oft extraterritoriale Speicherung; und

- ein zunehmender Mangel an öffentlichem Bewusstsein für diese Risiken.

Auch wenn das Problem der Ausbeutung von Kindern im Internet ernst ist und Kinderschänder zur Rechenschaft gezogen werden müssen, sollte dies nicht auf Kosten unserer individuellen Privatsphäre und Freiheit geschehen. Aus der öffentlich geäußerten Perspektive dieser Gruppen sind Anonymisierung, Verschlüsselung und die Verweigerung der Nachverfolgung aller Inhalte durch Regierungen oder Technologieunternehmen gleichbedeutend mit einem Beitrag zur Ausbeutung von Kindern.

Sie ignorieren den Kindesmissbrauch direkt vor ihrer Nase

Wie bereits erwähnt, haben viele dieser Gruppen eine armselige Erfolgsbilanz, was die Reaktion auf schwerwiegende Kindesmissbrauchsfälle in ihrer eigenen Organisation oder Personen mit politischem Wert betrifft. Zum Beispiel gab es zwischen 2004 und 2016 weltweit fast 2.000 Anschuldigungen wegen sexuellen Missbrauchs und Ausbeutung von Kindern gegen UN-„Friedenstruppen“, wie die „Associated Press“ berichtet. Dazu gehört auch der Kindersex-Ring in Haiti von 2004 bis 2007, bei dem srilankische UN-„Friedenstruppen“ Lebensmittel im Austausch gegen Sex mit Kindern im Alter von bis zu neun Jahren tauschten.

Die Namen der Täter werden von der UNO vertraulich behandelt, und die UNO überträgt den Mitgliedsstaaten die Verantwortung für Ermittlungen und Strafverfolgung. Die UN-Aufzeichnungen zu diesen Vorwürfen sind ebenfalls unvollständig, und Hunderte von Fällen wurden ohne Erklärung eingestellt. Die Vereinten Nationen entsenden trotz der Skandale weiterhin Friedenssoldaten aus Sri Lanka nach Haiti. In den Vereinigten Staaten können wir ein ähnliches Maß an Verantwortlichkeit feststellen, da das Justizministerium die Kundenliste von Jeffrey Epsteins Kinderprostitutionsring immer noch zurückhält – neben vielen, vielen anderen Beispielen.

Genau die Organisationen, die uns davon überzeugen wollen, unsere individuellen Freiheiten zum Wohle der Kinder aufzugeben, ignorieren Verbrechen gegen Kinder völlig, wenn es ihnen passt. Können wir diesen Organisationen wirklich vertrauen, dass sie Kinder schützen?

Die Echtzeit-Überwachung von Nachrichten und die Abschaffung der Privatsphäre werden Kinder nicht schützen. Im Gegenteil, dadurch würde ihre Kommunikation in die Hände von noch mehr Dritten gelangen. Die klügere Entscheidung wäre es, das Bewusstsein der Eltern und den bewussten Umgang mit der Technologie zu fördern, z. B. Kindern keinen unbegrenzten Zugang zu Mobiltelefonen oder Geräten zu gewähren und die Nutzung beliebter Social-Media-Plattformen und Messenger zu vermeiden.

Wenn es diesen Akteuren wirklich um den Schutz von Kindern ginge, dann würden sie den Völkermord und die Kriegsverbrechen im Gazastreifen beenden. Stattdessen beeilen sich die USA, Israel Hilfe in Form von Munition zu leisten. In Großbritannien haben nur 80 von 650 Abgeordneten einen Waffenstillstand gefordert. Stattdessen ist man mehr daran interessiert, das Internet – eine wichtige Ressource für alle Menschen in einer Zeit großer Not – zu kontrollieren und einzuschränken.

Zwischenstaatliche Organisationen drängen auf ein Internet, in dem unsere Identitäten überprüft und unsere Nachrichten verfolgt werden. Wie können wir angesichts solcher Gesetze, die überall auf der Welt auf uns zukommen, noch unsere Privatsphäre bewahren?

Die Antwort ist einfach: Halten Sie sich nicht daran. Folgen Sie nicht den großen Technologieunternehmen, die sich freiwillig an die gesetzlichen Vorgaben halten. Finden Sie Wege zur Dezentralisierung Ihrer Softwarenutzung. Investieren Sie Ihre Zeit in den Ausstieg aus großen Technologieunternehmen und lernen Sie alternative Lösungen für Kommunikation, Speicherung und Verschlüsselung kennen. In Anbetracht dessen, was auf dem Spiel steht, war es noch nie so wichtig wie heute, sich von diesen Unternehmen und ihrer Software zu trennen.

Glücklicherweise gibt es noch viele Möglichkeiten, wie Einzelpersonen ihre Abhängigkeit von zentralisierten Softwarediensten, die Inhalte oder KI-Scans durchführen, begrenzen können. Wir können die großen Tech-Unternehmen boykottieren, die unsere Inhalte scannen, darunter Microsoft, Google, Apple und unzählige andere. Wir müssen nur lernen, wie wir uns unsere Technologie zurückholen können.

- Wie können wir ohne die Suchmaschine von Google weiterhin Informationen im Internet finden?

- Oder unsere Computer ohne Microsofts Windows und Apples macOS benutzen?

- Oder unsere Telefone ohne Googles Android oder Apples iOS benutzen?

- Oder unseren Browser ohne Googles Chrome, Microsofts Edge oder Apples Safari nutzen? (Das Oligopol dieser Giganten erstreckt sich überall.)

Diese Probleme mit alternativer Software zu lösen, ist die Aufgabe meiner Initiative „Take Back Our Tech“, und heute ist es mir eine Ehre, der „Unlimited Hangout“-Gemeinschaft 5 Wege aufzuzeigen, wie Sie sich vor eingehenden Internet-Überwachungsgesetzen schützen können.

1. Verwenden Sie ein „freies“ Betriebssystem für Ihren Computer

Traditionelle Betriebssysteme („OS“) wie Windows und macOS sind proprietäre Software, die sich von freier Software unterscheidet. Es ist wichtig, den Unterschied zwischen den beiden zu verstehen, da das Thema immer wieder auftauchen wird. Definieren wir also zunächst einmal proprietäre und freie Software.

Proprietäre Software oder „unfreie Software“ steht den Benutzern nicht zur Verfügung, um sie zu untersuchen, zu beobachten oder zu ändern. Als Benutzer erhalten Sie keine Rechte.

So können zum Beispiel nur die Entwickler von Microsoft Windows den Code des Betriebssystems einsehen und verstehen, was er tut. Die Benutzer haben keine Möglichkeit, den Code einzusehen und zu überprüfen, was das Programm tut.

Im Gegensatz dazu gibt freie Software (auch bekannt als Free & Open Source Software, FOSS) den Benutzern Rechte. Die „Free Software Foundation“, eine der führenden Organisationen hinter der Bewegung für freie Software, bietet eine erweiterte Definition:

„Freie Software“ bedeutet Software, die die Freiheit der Benutzer und die Gemeinschaft respektiert. Grob gesagt bedeutet dies, dass die Benutzer die Freiheit haben, die Software auszuführen, zu kopieren, zu verbreiten, zu studieren, zu ändern und zu verbessern. „Freie Software“ ist also eine Frage der Freiheit, nicht des Preises. Um das Konzept zu verstehen, sollten Sie an „frei“ denken wie an „freie Rede“, nicht wie an „Freibier“. Wir nennen es manchmal „libre software“, in Anlehnung an das französische oder spanische Wort für „frei“, um zu zeigen, dass wir nicht meinen, dass die Software kostenlos ist.

Vielleicht haben Sie Geld bezahlt, um Kopien eines kostenlosen Programms zu erhalten, oder Sie haben Kopien kostenlos erhalten. Aber unabhängig davon, wie Sie sie erhalten haben, haben Sie immer die Freiheit, die Software zu kopieren und zu verändern, sogar Kopien zu verkaufen.

Alternative Betriebssysteme, die auf GNU/Linux basieren, sind freie Software. Sie bieten viele beabsichtigte Vorteile:

- Sichtbarkeit von Änderungen: Jeder Benutzer oder Entwickler kann einen Blick auf Code-Updates werfen und sicherstellen, dass das Betriebssystem nicht unerwartet oder böswillig handelt. So haben sich beispielsweise Nutzer des Ubuntu-Betriebssystems gegen Änderungen gewehrt, die Suchergebnisse an Amazon sendeten, und erreicht, dass die Änderungen rückgängig gemacht wurden.

- Mehr Wahlmöglichkeiten: Da andere freie Software nach Belieben verändern und verbreiten können, gibt es im Ökosystem der freien Software weitaus mehr Auswahlmöglichkeiten – Auswahlmöglichkeiten, die oft konkurrenzfähiger sind und mehr Wert bieten als proprietäre Software.

- Kosten: Alle Linux-Distributionen sind KOSTENLOS, was die Kosten angeht. Vergleichen Sie dies mit der Bezahlung von Windows-Aktivierungsschlüsseln.

- Freiheit: Ihr Computer verfolgt nicht automatisch jedes Programm, das Sie ausführen, wie dies bei macOS der Fall ist, oder zwingt Ihnen Updates auf, wie dies bei Windows der Fall ist (und dem Sie in den Nutzungsbedingungen zustimmen, einem Dokument, für das sich nur wenige die Zeit nehmen, es zu lesen).

Worauf warten Sie also noch? Werfen Sie Ihre proprietäre Software in den Papierkorb und genießen Sie ein Betriebssystem, das Ihre Freiheit und Ihre Daten respektiert.

- Wenn Sie immer noch nicht überzeugt sind und sehen wollen, wie traditionelle Betriebssysteme Sie ausnutzen, lesen Sie unseren Artikel „Leap to Linux“.

- Wenn Sie lernen wollen, wie man ein Linux-basiertes Betriebssystem installiert, folgen Sie bitte #TBOTs Anleitung.

- Wenn Sie an anderen Artikeln zum Thema Linux interessiert sind, finden Sie hier #TBOT’s Inhaltsserie zu Linux.

Hier finden Sie einige Empfehlungen für kostenlose Betriebssysteme, die auf Linux basieren. Sie können die .iso-Datei (in der das Betriebssystem enthalten ist) für jedes Betriebssystem von den folgenden Links herunterladen, ebenso wie Anleitungen zu den Funktionen.

Sobald Sie sich für ein Betriebssystem entschieden haben, können Sie der oben verlinkten Anleitung folgen, um es auf Ihrem Computer zu installieren.

- (Features) Linux Mint: https://linuxmint.com/

- (Features) KDE Neon: https://neon.kde.org/

- (Features) MX Linux: https://mxlinux.org/

Verwenden Sie Open-Source-Software auf Ihrem Telefon

Die beiden wichtigsten Optionen für herkömmliche mobile Betriebssysteme sind heute Android von Google und iOS von Apple. Auf diese beiden Optionen entfallen mehr als 99% des weltweiten Marktanteils für mobile Betriebssysteme. Mit über 6,6 Milliarden Mobiltelefonen auf der Welt ist die Datenpipeline dieser beiden Unternehmen unfassbar groß – sie verfügen über Echtzeitdaten für fast jeden Menschen auf dem Planeten.

Beobachtungsstudien von Android- und iOS-basierten Telefonen haben ergeben, dass diese Geräte alle 5 Minuten eine Verbindung zu ihren Mutterunternehmen herstellen. Darüber hinaus sammeln sie eindeutige Gerätekennungen, Telefonnummern, Standorte und andere überraschende Informationen.

Obwohl es zu langwierig wäre, diese Fragen in diesem Artikel ausführlich zu erörtern, können Sie die Analyse von #TBOT hier nachlesen, wenn Sie genau wissen möchten, welche Verfolgung und Datenerfassung bei diesen mobilen Betriebssystemen stattfindet.

In den letzten Jahren sind einige alternative Betriebssysteme aufgetaucht, die mit denen von Google und Apple konkurrieren können. Diese Betriebssysteme werden als „entgoogelte“ Betriebssysteme bezeichnet und bauen in der Regel auf der Open-Source-Plattform von Android (AOSP) auf. Dieser Code wird von Google gepflegt, aber andere Entwickler konnten darauf neue Funktionen aufbauen und, was noch wichtiger ist, jegliche Verfolgung oder Datenerfassung im Hintergrund entfernen.

Sie können heute eines dieser alternativen Betriebssysteme verwenden, um Ihr eigenes „Datenschutztelefon“ zu konfigurieren.

Ich empfehle diese drei Betriebssysteme (beachten Sie, dass jedes nur mit bestimmten Handys kompatibel ist):

- GrapheneOS (führender Standard für Sicherheit): https://grapheneos.org/

- DivestOS (Gerätekompatibilität mit 0 Google-Diensten): https://divestos.org/

- LibreMobileOS (ein neueres Betriebssystem mit großartigen Funktionen): https://libremobileos.com/

Weitere Informationen über die unterstützten Telefone und die Installationsanweisungen finden Sie auf den jeweiligen Websites.

Wenn Sie unter Zeitdruck stehen oder keine Lust haben, selbst zu recherchieren und technische Entscheidungen zu treffen, können Sie alternativ über mein Projekt „Above Phone“ ein Telefon erhalten, das bereits mit GrapheneOS und nützlichen kostenlosen Software-Apps und Kommunikationsdiensten ausgeliefert wird.

De-gegoogelte Telefone verwenden alternative App-Stores wie „F-Droid“ (wo alle Apps kostenlos sind) und „Aurora Store“ (wo Sie Apps anonym aus dem „Google Play Store“ herunterladen können).

Normale Android-Telefone haben ebenfalls Zugang zu diesen Apps, leiden aber immer noch unter der zentralisierten Verfolgung durch Google Services. Wenn Sie ein Android-basiertes Telefon haben, können Sie diese alternativen App-Stores sofort nutzen. Weitere Details finden Sie unter den folgenden Links:

F-Droid FOSS-App-Katalog: https://f-droid.org/

Aurora Store: https://auroraoss.com/

Sie werden überrascht sein, wie einfach der Umstieg auf ein entgoogeltes Telefon ist – es gibt benutzerfreundliche, private und funktionale Optionen für fast alle Ihre App-Anforderungen. Sie können auch Apps wie „Uber“ und „AirBnb“ verwenden, die ohne Google-Dienste nicht funktionieren, aber in der Regel gibt es eine Umgehungslösung, z. B. die Verwendung dieser Dienste in einem Webbrowser oder die Verwendung fortschrittlicher Funktionen wie GrapheneOS‘ Sandboxing, um die Google-Dienste vom Rest des Telefons zu isolieren.

3. Besitzen Sie Ihre Daten

Wie würden Sie bei einem größeren Cyber-Ereignis, bei dem das Internet ausfällt, die Fotos/Dateien/Informationen wiederherstellen, die Sie in Cloud-Diensten gespeichert haben? Wie würden Sie an die Informationen kommen, die Sie zur Vorbereitung auf eine Überlebenssituation benötigen?

Am besten wäre es, diese Informationen zur Hand zu haben, wenn Sie sie brauchen – und nicht verzweifelt zu versuchen, sie im Falle einer Cyber-Katastrophe wiederherzustellen.

Zumindest sollten Sie alle folgenden Daten auf Ihrem lokalen Computer und nicht in dem von Ihnen derzeit genutzten Cloud-Dienst sichern: Passwörter, Rechtsdokumente, Bücher, Fotos, Referenzmaterial und Karten.

Hier sind einige Vorschläge, um auf eine „Cyber-Pandemie“ vorbereitet zu sein.

- Wissen ist Macht. Laden Sie alle Bücher, die Sie brauchen, im PDF-Format herunter. Eine großartige Website für den Anfang ist „PDFDrive“.

- Möchten Sie offline navigieren? Mit „Organic Maps“ (verfügbar auf F-Droid und für Android-Telefone) können Sie Karten für die meisten Regionen der Welt herunterladen – und Sie können sich nur mit GPS zu verschiedenen Orten navigieren lassen (d. h. Sie brauchen keine SIM-Karte in Ihrem Telefon).

- Wenn Sie „Google Drive“ oder „iCloud“ verwenden, ist es jetzt an der Zeit, alle Ihre Fotos, Videos und Dokumente auf eine lokale Festplatte zu exportieren. Hier finden Sie eine Anleitung, wie Sie „Google Drive“-Dateien exportieren können. Hier finden Sie eine Anleitung zum Exportieren von Dateien in „iCloud“.

- Verwalten Sie Ihre Passwörter in der Cloud? Beachten Sie, dass Cloud-Passwortmanager nicht vor Hacking-Versuchen geschützt sind. Am besten bewahren Sie Ihre Kennwörter in einem verschlüsselten Kennwort-Tresor auf Ihrem Computer auf. Ein Angreifer bräuchte nicht nur die Datei des Passwort-Tresors auf Ihrem Computer, sondern auch das Master-Passwort, mit dem der Tresor verschlüsselt ist. Eine Software-Sammlung namens „Keepass“ bietet eine kohärente Methode zur Verwaltung und Synchronisierung von Kennwörtern auf Ihrem Computer und Ihrem Telefon.

4. Alternativen unterstützen

Im Ökosystem der Open-Source-Software gibt es eine breite Palette an Software, die als Alternative dienen kann. Im Folgenden habe ich einige davon kategorisiert und aufgelistet, die alle Programme für Linux-Computer sind!

Sie können auch einen wichtigen Satz von Kernsoftware für Linux mit Details zur Verwendung auf #TBOT’s Open-Source Survival Toolkit finden. Eine größere Liste von Programmen ist auf #TBOT’s Open Source Survival Library verfügbar.

Passwortmanager

KeepassXC: Offline-Passwortverwaltung

Bitwarden: Cloud-basierter Passwort-Manager

Privatsphäre/Sicherheit

I2P: Private Peer-to-Peer-Netzwerkschicht

VeraCrypt: Open-Source plattformübergreifende Festplattenverschlüsselung

Browser

Entgegoogeltes Chromium: Eine (Fork-)Kopie von Googles Chromium-Engine, bei der das Tracking entfernt wurde

LibreWolf: Firefox-Fork mit verbessertem Datenschutz

Falkon: Der Webbrowser des KDE-Projekts

Evolution: Ein E-Mail-Client, Kalender, Adressbuch und Aufgabenmanager in einem

Thunderbird: Der E-Mail-, Chat- und Kalender-Client der Mozilla Foundation

Mailspring: Einfach zu bedienendes, modernes Mailprogramm mit Integrationen zu den wichtigsten E-Mail-Anbietern

KMail: Der E-Mail-Client von KDE, der viele E-Mail-Protokolle unterstützt

Kommunikation

Kotatogram: Alternativer Telegram-Client mit verbesserten Offline-Funktionen

AnyDesk: Remote-Desktop/Support-Software

Jitsi: Kostenlose Videokonferenzen

Jami: Kostenlose und quelloffene Peer-to-Peer-Videokonferenzen

Soziale Medien

Nostr: ein dezentrales Protokoll für soziale Medien

PeerTube: Dezentrales Video-Broadcasting

Nitter: Alternatives Twitter-Frontend

Invidious: Alternatives YouTube-Frontend

Libreddit: Alternatives Reddit-Frontend

Owncast: Selbstgehosteter Live-Video- und Web-Chat-Server

Grafik

Krita: Kostenloses und quelloffenes Programm für digitale Illustration

Inkscape: Professioneller vektorbasierter Grafikeditor

GIMP: Eines der ältesten und bekanntesten Bildbearbeitungsprogramme

Pinta: Bitmap-Editor ähnlich wie Paint.NET

Gravit Designer: Vektorbasierte Design-Anwendung

Blender: Durchgängige 3D-Erstellungssuite

Fotografie

DarkTable: Virtueller Leuchttisch und Dunkelkammer für die Fotografie

DigiKam: Persönliche Fotoverwaltung

Videobearbeitung

Kdenlive: Der Video-Editor des KDE-Projekts

Davinci Resolve: Professioneller High-End-Video-Editor

OpenShot: Einfach zu bedienender, leistungsstarker Video-Editor

Videotools

OBS Studio: Videoaufzeichnung und Live-Streaming

Kazam: Videos von Ihrem Bildschirm aufnehmen

Peek: Videos und Gifs von Ihrem Bildschirm aufnehmen

Spectacle: KDEs Bildschirmfoto-Werkzeug

Technische Tools

Remmina: Ein Remote-Desktop-Client

VirtualBox: Virtuelle Maschinen erstellen

Schreiben

CherryTree: Hierarchische Notizanwendung, die Multimedianotizen in einer verschlüsselten Datenbank speichert (kein Markdown)

Trillium Notes: Aufbau von Wissensdatenbanken und Graphen mit dieser erweiterbaren Anwendung zur Erstellung von Notizen (nicht markdown)

Joplin Notizen: Einfache Notizen und Aufgabenlisten mit Markdown erstellen

Lesen

Foxit PDF: Leistungsstarker PDF-Reader

Sioyek: PDF-Reader für wissenschaftliche Arbeiten

Büro

LibreOffice: Beliebteste Open-Source-Office-Suite für Linux

OnlyOffice: Online-Editor für kollaborative Dokumente

CryptPad: Browser-basierter, verschlüsselter Dokumenten-Editor

HomeBank: Persönliche Geldverwaltung

5. Eigene Kommunikation

Obwohl soziale Messenger wie „WhatsApp“, „Signal“, „Telegram“ und „Facebook Messenger“ nützlich sein können, sind viele von ihnen nicht quelloffen. Selbst diejenigen, die behaupten, quelloffen zu sein, machen oft nur das Frontend der Anwendung (den Teil, mit dem Sie direkt interagieren) sichtbar, nicht aber den serverseitigen Code, der für die Übermittlung der Nachrichten zuständig ist.

Chat-Protokolle wie „XMPP“ und „Nostr“ sind vollständig quelloffen, d. h. der Code ist für den Client und den Server verfügbar. Dies ist besonders wichtig, weil es bedeutet, dass Sie die serverseitige Software selbst auf einem Computer unter Ihrer Kontrolle ausführen können. Dies wird als Self-Hosting bezeichnet und ist entscheidend für den Schutz vor Zensur und die Überprüfung, ob eine Software das tut, was sie verspricht.

„XMPP“ ist über 20 Jahre alt und kann Zehntausende von Benutzern auf einem einzigen Server unterstützen. Es bietet End-to-End-verschlüsselte Nachrichten, Sprach- und Videoanrufe (sowie Dateien und Audionachrichten). Es kann auf Computern, Telefonen und in einem Webbrowser verwendet werden und ist zudem völlig kostenlos (Sie können jedem öffentlichen Server beitreten). Es kann sogar mit dem Telefonnetz verbunden werden (anonyme Telefonnummern ohne SIM-Karte?).

Es ist ein Wunder, warum „XMPP“ nicht bekannter ist, aber ein Teil des Grundes könnte sein, dass es schwierig ist, mit „XMPP“ Geld zu verdienen. Das Protokoll wurde unter der Haube für große Chat-Dienste verwendet, die von großen Tech-Firmen betrieben werden und Millionen von Nutzern erreichen – leider versteckten diese großen Firmen die zugrunde liegende Technologie.

„Above Phone“ versucht, dies zu ändern. Die „Above Privacy Suite“ bietet einen professionellen XMPP-Dienst mit verbesserter Privatsphäre. Es kommt in einem Paket mit fünf anderen Datenschutzdiensten.

- Wenn Sie mehr über XMPP erfahren möchten, können Sie den bisher beliebtesten Artikel von #TBOT lesen, der einen umfassenden Überblick gibt.

- Wenn Sie Video-Lektionen über die Verwendung von XMPP für Chats, Anrufe und Videoanrufe wünschen, können Sie sich das Webinar von „Above Phone“ ansehen.

Zusammenfassung

Das Internet ist im Wandel und die Fronten sind verhärtet. Auf der einen Seite sind Regierungsorganisationen davon besessen, in unsere persönliche Kommunikation einzudringen und den immer weiter ausufernden Überwachungsstaat drastisch voranzutreiben, angeblich „zum Wohle der Kinder“. Zusammen mit der enthusiastischen Hilfe von Big Tech drohen sie damit, jeden einzelnen Gedanken, jede Idee oder jede Kreation, die Sie im Internet teilen, zu überwachen.

Auf der anderen Seite stehen Menschen, die das nicht zulassen werden. Wir sind die Underdogs, eine kleine, aber wachsende Zahl von Menschen, die Privatsphäre und Freiheit über Bequemlichkeit stellen. Wir können unseren eigenen Weg gehen und mit Software experimentieren, die freundlich ist und mit unseren Werten übereinstimmt. Ich hoffe, dass dieser Leitfaden Ihnen einen Ansatzpunkt bietet, um Ihre Technologie zu verstehen und Alternativen zu finden.

Ich möchte Sie ermutigen, die in diesem Leitfaden aufgeführte Software nicht nur zu erforschen und zu nutzen, sondern auch die Entwickler mit finanziellen Spenden zu unterstützen. Ihre Projekte können der Schlüssel zum Überleben und Gedeihen in einem wachsenden Überwachungsstaat sein.

*

Ramiro Romani ist ein Technologe, Aktivist, Pädagoge und Unternehmer, der seine Karriere in der Wirtschaft an den Nagel gehängt hat, um sich für sinnvolle soziale Bewegungen einzusetzen. Er ist ein Kernmitglied des „Freedom Cell Network“ und Co-Produzent von „The Greater Reset“. Er hat außerdem „Above Phone“ gegründet – eine Telefon-Komplettlösung für den Datenschutz, die sichere Hardware, Open-Source-Betriebssysteme und innovative Datenschutzdienste kombiniert – und „#TakeBackOurTech“, eine kostenlose Bildungsinitiative, die Menschen lehrt, freundliche, offene und transparente Technologien für Computer, Telefone, Browser, Gesundheitsaspekte und vieles mehr zu nutzen.

Wie die Bundesregierung die deutsche Wirtschaft zielgerichtet vernichtet

Karsten Hilse (AfD): „Energiewende heißt Instabilität, Mangel- und Planwirtschaft“

Deutschland hat ein Stromproblem – die „grüne“ Lüge, es gebe keines, ist aufgeflogen. Atomausstieg und Windrad-Irrsinn treiben die Stromkosten in die Höhe und machen die Stabilisierung der Stromnetze zum teuren Balanceakt. Der klimapolitische Sprecher der AfD-Fraktion im Deutschen Bundestag, Karsten Hilse, kritisiert die Übertragung von Souveränitätsrechten in der Energiewirtschaft an bürokratische EU-Instanzen – alles im Namen der „Lüge vom menschengemachten Klimawandel“, die ebenfalls längst entlarvt ist.

The post Karsten Hilse (AfD): „Energiewende heißt Instabilität, Mangel- und Planwirtschaft“ appeared first on Deutschland-Kurier.

Hessen: Grünen-Knockout Blaupause für den Bund

Von WOLFGANG HÜBNER | Die Entscheidung der hessischen CDU, Koalitionsverhandlungen mit der SPD aufzunehmen, ist ein deutliches Signal in Richtung Berlin. Denn der faktische Rauswurf der Grünen, mit denen die CDU in Wiesbaden ein ganzes Jahrzehnt verbandelt war, soll der SPD auch im Bund Laune auf die Beendigung der Ampel und einen Juniorpartner Union samt […]

Politiker im Visier

Von MEINRAD MÜLLER | In Deutschland wurden bereits mehrere Politiker körperlich angegriffen: Oskar Lafontaine (SPD) erlitt 1990 einen Messerangriff, Wolfgang Schäuble (CDU) wurde im selben Jahr angeschossen, Frank Magnitz (AfD) wurde 2019 attackiert, Henriette Reker (SPD) überlebte 2015 einen Messerangriff, Andreas Hollstein (CDU) wurde 2017 angegriffen, und Tino Chrupalla (AfD) wurde im Oktober mit einer […]

Vom Babyelefant bis zum kleinen Pieks: Eine Zeitreise durch die Corona-Infantilisierung

Bei kritischen Österreichern dürfte schon das Wort “Babyelefant” blanke Wut auslösen: Mit diesem kindischen Symbol für das Abstandhalten in der angeblich schlimmsten Pandemie aller Zeiten leitete die österreichische Regierung eine Ära der beispiellosen Infantilisierung der Bevölkerung ein. Statt wie mündige Bürger behandelte man die Menschen wie Kleinkinder, die sich kritiklos den Befehlen von “Vater Staat” zu beugen hatten. Die GGI-Initiative erinnert in einer aktuellen Aussendung an empörende Stilblüten der Krisenkommunikation.

Infantilisierte Krisenkommunikation: Vom Babyelefant bis zum kleinen Pieks

Presseaussendung der GGI-Initiative am 09.11.2023

“Kindern erzählt man Geschichten zum Einschlafen. Erwachsenen, damit sie aufwachen.” Die Corona-Krisenkommunikation war gespickt mit Infantilismus. Eine Zeitreise durch den kommunikativen Corona-Wahnsinn.

Zu den goldenen Regeln der Krisenkommunikation gehören unter anderem Schnelligkeit, Transparenz und Konsistenz. Eine infantilisierte Sprache gehört nicht dazu. Doch fand man diese in der Corona-Krisenkommunikation recht häufig. „Die 10 Methoden der (Massen-)Manipulation“ nach Prof. Noam Chomsky erklären diesen Kommunikations-Kniff genauer. Strategie Nr. 5 beschreibt dabei folgendes Phänomen:

„Wenn man sich an eine Person wendet und mit ihr spricht, als ob sie 12 wäre, wird suggestiv mit höchster Wahrscheinlichkeit jene Person kritiklos reagieren oder antworten, als ob sie tatsächlich 12 Jahre alt wäre.“

Daraus leitet sich die Regel ab, dass der Ton umso kindlicher zu werden hat, je mehr man einen Empfänger täuschen will. Dazu gehört infantile Sprache und Symbolik, aber auch das Duzen einer Person. Ziel dieser Strategie ist zum einen, kritisches Hinterfragen hintanzuhalten, und zum anderen ein Autoritätsverhältnis zu suggerieren oder zu verstärken. Kurz gesagt: Man solle das Denken den Herrschenden überlassen und sich auf sie verlassen.

Sprechen wie mit Kindern

Wir erinnern uns: bereits zu Beginn der Coronakrise wurde der Babyelefant als Symbol für einen Meter Abstand präsentiert. Entwickelt wurde der Babyelefant, der auch zum Wort des Jahres 2020 gekürt wurde, von der Agentur Jung von Matt. Wurden wir anfangs noch gesiezt, ging man in den Kampagnen immer mehr zum Du über: Bleib zu Hause, wasch dir die Hände, halte Abstand. Doch damit nicht genug. Happy Birthday singen beim Händewaschen, absurde Begrüßungsrituale statt dem Händeschütteln, wie beispielsweise Ellenbogen- oder Fuß-Abklatscher, die uns sogar vom Bundespräsidenten erklärt wurden und zwischendurch immer wieder “coole” Videos mit tanzendem Personal aus den Krankenhäusern. Und natürlich wurden wir immer wieder vom Minister vertröstet und hingehalten, denn die “nächsten zwei Wochen werden entscheidend sein”.

Geht noch mehr Entmündigung (oder Bevormundung)?

Ja, denn die wichtige medizinische Impfentscheidung, mit einem lediglich bedingt zugelassenen, wenig erprobten Impfstoff, wurde zum präsidialen „kleinen Pieks“ und dazu die Hofburg zur Impfburg umfunktioniert. Nie zuvor gab es derart unseriöse Bezeichnungen in Post-Marketing-Medikamentenstudien.

Zwischendurch beehrte uns der Osterhase, der den “Kindern” – womit in diesem Fall augenscheinlich die gesamte Bevölkerung gemeint war – riet, brav zu Hause zu bleiben und Oma und Opa nicht zu besuchen.

Dann kam die siebenjährige Klara, mit der uns in einfachster Sprache die Kinderimpfung erklärt wurde, jedoch weitgehend ohne inhaltliche Informationen. Auch ein Corona-ABC ersannen die Kommunikationsstrategen für das Gesundheitsministerium, mit Erklärungen zu A wie Abstand, B wie Betreuung oder C wie Covid-19. Ab und zu wurde uns auch gedroht: Wenn ihr nicht brav Abstand haltet, sperren wir die Parks wieder zu.

Alles Zufall?

Manch einer mag immer noch glauben, dass diese Kommunikationsstrategie reiner Zufall gewesen ist, doch die hoch bezahlten PR-Mitarbeiter des Kanzlers Kurz sind nicht für ihre Unprofessionalität bekannt – im Gegenteil. Und Chomsky zählt zur Standardliteratur in der Kommunikations- und Medienwissenschaft.

Doch wie hätte die Krisenkommunikation aussehen sollen?

In einer Demokratie ist eine seriöse Krisenkommunikation auf Augenhöhe unerlässlich, denn anders als in einer Autokratie handelt es sich bei der Bevölkerung nicht um Untertanen. So findet man im Kapitel “Glaubwürdigkeit und Konsistenz” der offiziellen Krisenkommunikationsempfehlungen zur Coronakrise: Die Bevölkerung ehrlich, sachlich und umfassend zu informieren und keinesfalls Unwahrheiten zu verbreiten (“die Impfung schützt vor Übertragung”) oder falsche Versprechungen zu machen (“für Geimpfte ist die Pandemie vorbei”). Empfehlungen zu geben, um sich eigenverantwortlich sinnvoll verhalten zu können, ist Sinn und Zweck der Kommunikation. Nur so lässt sich das Vertrauen erhalten. Davon hat sich die Regierung aber meilenweit entfernt. Eine Erklärung hierfür bleibt sie bis heute schuldig. Auch diese Art der Krisenkommunikation muss endlich gründlich aufgearbeitet werden.

Die vier Kriege

„Es hat noch nie einen langwierigen Krieg gegeben, von dem ein Land profitiert hätte.“ — Sun Tzu

Chinas große Strategie, um seine Vorherrschaft auf der globalen Bühne zu übernehmen, hängt davon ab, die USA gleichzeitig in vier Kriege zu verwickeln. Wie läuft es bisher? Ziemlich gut. Erstaunlicherweise musste China kaum einen Finger rühren, um dies zu erreichen – obwohl es einige Schecks an den seelenlosen alten Betrüger im Weißen Haus geschrieben hat. Unser Land hat seinen Zusammenbruch und Niedergang meisterhaft allein arrangiert.

Krieg Nr. 1: Es gab absolut keine Notwendigkeit, den Krieg in der Ukraine zu beginnen, verstehen Sie, der bis jetzt nicht nur die junge männliche Bevölkerung der Ukraine bis auf die Knochen bluten ließ, sondern auch unser eigenes Militär von Feldwaffen und Munition entleerte. Nach dem Zusammenbruch der Sowjetunion existierte die Ukraine als ein armes Hinterland im Orbit Russlands, das niemandem Ärger bereitete – außer sich selbst aufgrund von weltmeisterlicher Korruption – bis die USA begannen, einen Beitritt zur NATO voranzutreiben. Unsere Neocons machten deutlich, dass der Zweck davon war, Russland einzukreisen und zu schwächen. (Warum? „Gründe“, sagten sie.) Diese Politik alarmierte und verärgerte die Russen, die klar machten, dass eine NATO-Mitgliedschaft nicht passieren würde.

Die USA beharrten, inszenierten 2014 einen Putsch gegen den russlandfreundlichen Präsidenten Janukowitsch und spornten seine Nachfolger, zuerst Poroschenko und dann Selenskyj, an, die ethnisch russischen Provinzen des Donbass jahrelang mit Raketen und Artillerie zu bombardieren. In der Zwischenzeit bildeten wir eine große ukrainische Armee aus, bewaffneten und versorgten sie und weigerten uns, die NATO-Erweiterung in gutem Glauben zu verhandeln, bis Herr Putin 2022 genug hatte und sich bewegte, um all diesem Affenzirkus ein Ende zu setzen.

Nach einigen anfänglichen Fehltritten begannen die Russen Anfang 2023 zu dominieren. Nun besteht ein allgemeiner Konsens darüber, dass Russland mit seiner überlegenen Munition und Truppenstärke den Kampfraum kontrolliert und der Konflikt kurz vor dem Ende steht. Unsere NATO-Verbündeten verbergen ihren Ekel über das Fiasko nicht. Die Ukraine ist zerstört. Es bleibt abzuwarten, wie das „Joe Biden“-Regime auf eine weitere große Überseeschmach reagiert. Wie ich es sehe, muss Herr Putin sein Möglichstes tun, um es nicht zu übertreiben, da unser Land sich in den Krämpfen einer psychotischen Fuge befindet und zu weltzerstörendem Wahnsinn fähig sein könnte.

Krieg Nr. 2: Vor etwas mehr als einem Monat galt der Nahe Osten laut dem Nationalen Sicherheitsberater des Weißen Hauses, Jake Sullivan, als ein Moment lobenswerter Stabilität. Wir warteten auf ein Upgrade der Abraham-Abkommen, die die Normalisierung der Beziehungen zwischen Saudi-Arabien und Israel vorsahen. Dann sprengte die brutale Hamas-Operation vom 7. Oktober alles in die Luft. Das israelisch-palästinensische Dilemma scheint keine mögliche Lösung zu haben.

Die Palästinenser wollen natürlich ihren eigenen Staat, aber sie drängen darauf, ihn auf dem gesamten Gebiet zu gründen, das Israel jetzt besetzt. (Vom Fluss bis zum Meer….) Die Israelis haben keine Absicht, sich vertreiben zu lassen, und sie widersetzen sich anderen möglichen Aufteilungen des Landes dort, die den Wunsch der Palästinenser nach einem eigenen Land erfüllen könnten. Israel versteht, dass ein grundlegendes Prinzip des dschihadistischen Islams, das klar und oft ausgedrückt wurde, darin besteht, die Juden auszurotten, und es gibt keinen Weg daran vorbei. Nach dem Hamas-Schlag im Oktober sagte Israel, es würde die Sache mit eigenen Waffen in die Hand nehmen, und die Welt sollte verstehen, dass Israel nicht zögern wird, sein Atomwaffenarsenal einzusetzen, wenn es sich existenziell bedroht fühlt. Ein solches Szenario könnte leicht zum Dritten Weltkrieg führen.

Krieg Nr. 3: Die USA versuchten, die wirtschaftliche Dominanz Chinas über die Handelswege des Südchinesischen Meeres zu brechen, indem sie dort Marineübungen durchführten und China auf andere Weise provozierten. China hat klargestellt, dass es seine territorialen Ansprüche auf diese Gewässer nicht aufgeben wird. Die USA scheinen sich bereit zu machen, die Sache auf einen bewaffneten Konflikt zu eskalieren. Eine Frage ist, wie fest entschlossen China ist, seine Behauptungen mit Gewalt zu verteidigen. Eine andere ist, wie verzweifelt die USA sind, einen Krieg um fast nichts zu führen. Könnte ein solcher Krieg die USA davon abhalten, ihren eigenen wirtschaftlichen Kollaps zu erleben?

Krieg Nr. 4: Die größte Herausforderung für die Vorherrschaft der USA – und vielleicht die kritischste – ist der Bürgerkrieg zu Hause. Unsere politische Kultur ist vollständig in zwei feindliche Lager gespalten, die nicht nur unterschiedliche Meinungen haben, sondern auch unterschiedliche Tatsachen, unterschiedliche Realitäten, unterschiedliche gemeinsame Geschichten und eine unterschiedliche Vorstellung von der Zukunft des Landes. Die Auseinandersetzung wird oft als ein Kampf zwischen Globalismus und Nationalismus beschrieben, was aber eine zu vereinfachte Darstellung ist. Es geht eher darum, wie wir als Nation existieren und funktionieren, wobei eine Seite darauf besteht, dass wir uns an eine „neue Normalität“ anpassen müssen, die von einer autoritären, technokratischen Elite verwaltet wird, und die andere Seite darauf beharrt, dass die Freiheiten, die unser Land hervorgebracht haben, nicht verhandelbar sind. Es gibt keine sichtbare Möglichkeit für eine Versöhnung dieser Standpunkte.