Blog-Seite

Studien: Deutsche und Amerikaner üben sich immer stärker in Selbstzensur

Immer mehr Menschen in den Vereinigten Staaten von Amerika und in Deutschland fühlen sich in Bezug auf das Recht zur freien Meinungsäußerung eingeschränkt. Sie neigen laut Studien zusehends zur Selbstzensur – vor allem aus Angst, negative gesellschaftliche Konsequenzen erfahren zu müssen. Im Westen funktioniert die Zensur eben anders.

Wenn die Menschen auf die Zensur angesprochen werden, denken sie zumeist an autoritäre Regimes wie in China oder Nordkorea, wo staatliche Zensoren die Medien und die Social-Media-Kanäle massivst überwachen und kontrollieren. Doch auch im – angeblich so freien und liberalen – Westen gibt es Zensurmechanismen. Diese sind jedoch oftmals viel subtiler – und vor allem durch immer mehr Gummiparagraphen und den Einfluss der Regierungen auf Big Tech wirksam.

Und dann ist da noch der sogenannte „gesellschaftliche Druck“, den man beispielsweise auch aus islamischen Ländern kennt. Dort gibt es nämlich auch genügend Atheisten, Homosexuelle, gesellschaftlich Liberale usw., die jedoch nicht in der Lage sind, sich öffentlich dazu zu bekennen. Ihnen würden heftige Strafen – bis hin zur Todesstrafe – drohen. So schlimm ist es im „Wertewesten“ zwar bislang nicht, doch auch hier nimmt der Druck immer weiter zu (auch wenn die „gefährdeten“ Gruppen hier andere sind).

Einerseits sind es neue, schärfere Gesetze gegen „Hass“ und „Hetze“ (wobei das auch Gummiparagraphen sind, zumal es keine wirklichen Definitionen dafür gibt, wo die persönliche Meinung aufhört und die „Hetze“ anfängt), andererseits auch zunehmende soziale, gesellschaftliche Zwänge. Wer beispielsweise heutzutage den „menschengemachten Klimawandel“ anzweifelt, gilt als „Klimaleugner“. Wer das auch noch publizistisch angeht – zum Beispiel über einen eigenen Blog oder über alternative Medien – wird mit einer Demonetarisierung durch die großen Werbefirmen bestraft. Ebenso „unerwünscht“ sind die Kritik an (experimentellen Covid-) Impfungen, am Gender-Mainstreaming und den LGBTQ-Exzessen, an der Massenmigration oder auch am Ukraine-Krieg.

Das Ergebnis der ganzen Entwicklungen wird in Studien aus den Vereinigten Staaten und aus Deutschland sichtbar. So sammelten James Gibson und Joseph Sutherland alle Umfragen, in denen die Amerikaner gefragt wurden, ob sie sich weiterhin so frei über ihre Meinung äußern können, wie sie es bislang gewohnt gewesen waren. Das Ergebnis: Im Laufe der letzten Jahrzehnte stieg der Anteil jener, die diese Frage verneinten von 13 Prozent (1954) über 21 Prozent (1987) auf 31 Prozent (2011) an. Im Jahr 2015 wurde mit 48 Prozent ein Höhepunkt festgestellt, was sich mit 46 Prozent im Jahr 2020 auch innerhalb der Marge der Fehlertoleranz befindet. Es ist anzumerken, dass der größte Anstieg in den 2000er-Jahren stattfand.

Ähnlich sieht es in Deutschland aus. Dort wird seit der Wiedervereinigung die Bevölkerung ebenfalls darüber befragt, ob sie sich frei fühlen, ihre politischen Ansichten zu äußern. Waren es im Jahr 1990 noch mehr als drei Viertel der Befragten, die sich diesbezüglich frei fühlten, sank dieser Wert auf zuletzt 40 Prozent ab. Hier gab es etwa so ab 2017 herum eine große Trendwende. Denn während 1990 nur etwa 16 Prozent sagten, es sei besser „vorsichtig“ zu sein, waren es 2017 schon 25 Prozent und aktuell sind es sogar ganze 44 Prozent.

Wie bereits oben angeführt, ist dieses subjektive Empfinden der Menschen ein Resultat mehrerer Entwicklungen. Einerseits sorgt eine von Linken dominierte bzw. instruierte Gesetzgebung für eine deutliche Einschränkung des öffentlichen Meinungskorridors, andererseits wird die immer weiter verschärfte „political correctness“ in Bezug auf Minderheiten, Religionen, gesellschaftliche Randgruppen und dergleichen von den Menschen immer stärker wahrgenommen. „So etwas sagt man doch nicht!“ – wer hat diesen Spruch denn nicht schon gehört?

In diesem Zusammenhang ist auch interessant, dass sowohl in Deutschland als auch in den Vereinigten Staaten vor allem Konservative und Rechte sich in ihrer Meinungsfreiheit eingeschränkt sehen, während Linke und Grüne sich diesbezüglich keinen Beeinträchtigungen gegenübersehen. Es zeigt sich allerdings auch, dass die politische Rechte im Grunde genommen in Sachen Meinungs- und Redefreiheit deutlich liberaler und offener ist als die politische Linke, welche sich deutlich zensurfreudiger zeigt.

“It’s Genocide”: Tucker Slams Canada’s Assisted Suicide Program for Targeting People Whose Ancestors Built The Country

Carlson also warned that Democrats are prepared to do “unspeakable things” to keep Trump out of the White House. Tucker Carlson accused Canada’s government of…

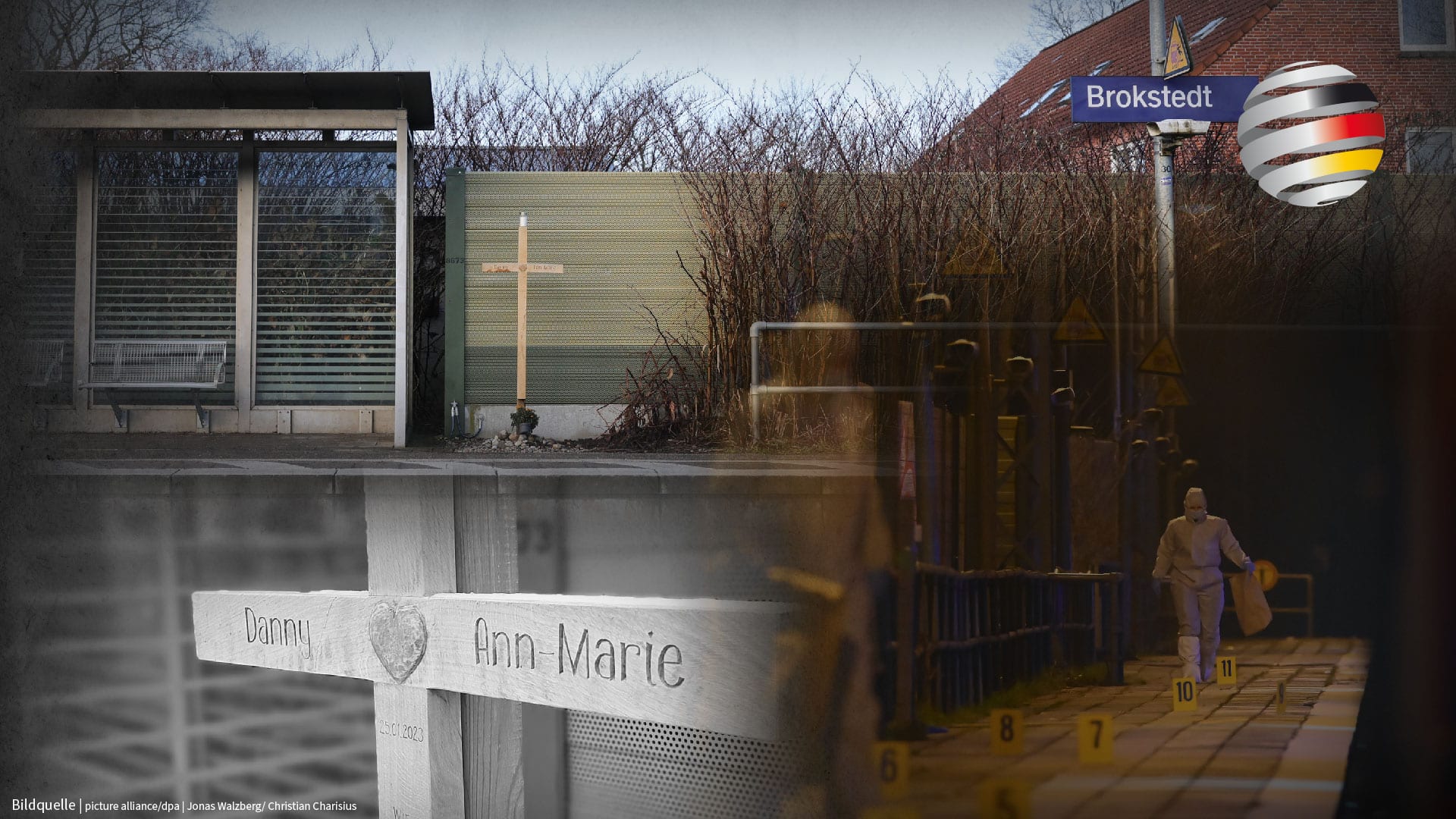

Ein Jahr nach Brokstedt: Ann-Marie (†17) und Danny (†19) könnten noch leben!

Der 25. Januar ist ein trauriges Datum. Der 25. Januar ist einer von unendlich vielen traurigen Tagen in Deutschland. Vor genau einem Jahr, am 25. Januar 2023, wurden zwei junge Menschen im Regionalzug von Kiel nach Hamburg mit einem Fleischermesser brutal erstochen, weil ein ausreisepflichtiger Islamist nicht abgeschoben wurde. Remigration, wie sie die AfD fordert, hätte ihr Leben gerettet!

Im schleswig-holsteinischen Brokstedt erinnerte bis vor kurzem ein schlichtes Holzkreuz neben dem Wartehäuschen am Bahnsteig an die beiden Opfer der Bluttat, die vor einem Jahr ganz Deutschland erschütterte. Inzwischen ist ein Gedenkstein aufgestellt. Heute kurz nach 17 Uhr (Tatzeit) sollte eine Kranzniederlegung stattfinden, am Abend ein Gottesdienst.

Es gibt in Deutschland fast keine Woche, in der nicht irgendwo Menschen weinen, weil der Staat ihre Kinder, ihre Eltern, ihre Freunde nicht geschützt hat. Ann-Marie K. wäre vor einer Woche 18 Jahre alt, also volljährig, geworden. Eine Woche später waren sie und ihr Freund Danny P. (†19) tot.

„Messer, Messer – alle raus!“

Ann-Marie und Danny waren auf dem Weg von der Berufsschule nach Hause. Erst seit wenigen Tagen waren sie ein Paar. Danny soll versucht haben, Ann-Marie zu beschützen. Er habe sich zwischen sie und den Angreifer geworfen, berichteten Zeugen der Bluttat. Der Täter, ein längstens ausreisepflichtiger staatenloser Palästinenser, zog mit einem Fleischermesser durch die Waggons des Regionalzugs, stach wahllos auf Menschen ein. „Messer, Messer, alle raus!“, rief ein 20-jähriger Student. Danny und Ann-Marie schafften es nicht.

Ihrem mutmaßlichen Mörder Ibrahim A. (32) wird derzeit vor dem Landgericht Itzehoe der Prozess gemacht. Er war 2014 nach Deutschland gekommen und hatte angekündigt, er wolle „so viele Menschen wie möglich“ töten. Trotzdem wurde er nicht abgeschoben.

Staatsversagen mit Anwalt auf Steuerzahlerkosten

Michael K., der Vater von Ann-Marie, wandte sich mehrfach an die Medien: Eine solche Tat dürfe sich nie wiederholen – dafür müsse auch die Politik endlich sorgen! Außer reiner Symbolpolitik (sog. „Rückführungsverbesserungsgesetz“ mit Anwalt auf Steuerzahlerkosten!) und leeren Kanzler-Sprüchen („im großen Stil abschieben“) ist seither nichts, aber auch gar nichts passiert!

Die Liste der Menschen, die noch leben könnten, wenn aus linksgrüner Migrationspolitik endlich Remigrationspolitik geworden wäre, ist endlos: Kandel, Illerkirchberg, Würzburg, Breitscheidplatz, Ludwigshafen, Freiburg… Die Tatorte übersäen die deutsche Landkarte, an die Opfer erinnern sich meist nur noch die Familien und die engsten Freunde.

Es ist eine Meldung, die sich selbst kommentiert: 136 Prozent mehr Straftaten durch Afghanen im Jahr 2022, 117 Prozent mehr durch Tunesier! Diese erschreckenden Zahlen über Kriminalität in U-Bahnen und Bussen hat dieser Tage das baden-württembergische Innenministerium bekanntgegeben.

REMIGRATION – JETZT!

The post Ein Jahr nach Brokstedt: Ann-Marie (†17) und Danny (†19) könnten noch leben! appeared first on Deutschland-Kurier.

Aufruf an alle zur europaweiten Einreichung von Strafanzeigen

Der Gründer und ehemalige Chef des Landeskriminalamtes Thüringen, Uwe Kranz, Mitglied der „Mediziner und Wissenschaftler für Gesundheit, Freiheit und Demokratie“ (MWGFD) ruft in Kooperation mit der Bürgerinitiative GemeinWohl-Lobby um Marianne Grimmenstein dazu auf, europaweit Strafanzeigen gegen die Hauptverantwortlichen der Verkaufsverhandlungen zwischen der EU und BioNTech/Pfizer sowie gegen die Hauptverantwortlichen in Deutschland wegen des Vorabkaufvertrages zwischen EU und BioNTech/Pfizer einzureichen. Dazu hat Marianne Grimmenstein einen Aufruf an alle Pandemie-Geschädigten und ihre Unterstützer formuliert, auf den wir nachfolgend hinweisen. (hl)

Der Gründer und ehemalige Chef des Landeskriminalamtes Thüringen, Uwe Kranz, Mitglied der „Mediziner und Wissenschaftler für Gesundheit, Freiheit und Demokratie“ (MWGFD) ruft in Kooperation mit der Bürgerinitiative GemeinWohl-Lobby um Marianne Grimmenstein dazu auf, europaweit Strafanzeigen gegen die Hauptverantwortlichen der Verkaufsverhandlungen zwischen der EU und BioNTech/Pfizer sowie gegen die Hauptverantwortlichen in Deutschland wegen des Vorabkaufvertrages zwischen EU und BioNTech/Pfizer einzureichen. Dazu hat

«Auch Europa soll geschwächt werden»

(Red.) „Was aus Russland kommt, ist sowieso nur Propaganda“, so tönt es fast unisono in den westlichen Medien. Das aber ist, wer genauer hinguckt, weiß es, blanker Unsinn. Die Rede zum Beispiel, die der russische Außenminister Sergei Lawrow am 22. Januar 2024 im UNO-Sicherheitsrat in New York gehalten hat, ist absolut lesenswert. Lawrow erlaubt sich dabei, darauf hinzuweisen, dass bei der US-Militärhilfe an die Ukraine das Geld – bezahlt an die US-Rüstungsindustrie – in den USA bleibt, dass aber Europa sich mit ihrer Politik tatsächlich selbst schadet – was aber ebenfalls im Interesse der USA ist. Es sei Globalbelbridge.ch erlaubt, auch solche Reden 1:1 – ins Deutsche übersetzt – zu publizieren, allein schon aus Gründen der Dokumentation. (cm)

Herr Präsident, ich danke Ihnen für die Gelegenheit, das Wort zu ergreifen.

Wir verfolgen heute die Situation in der Ukraine im Zusammenhang mit den anhaltenden Lieferungen westlicher Waffen und der Entsendung westlicher Söldner in dieses Land, die wir von unseren jüngsten Maßnahmen zur Vernichtung französischer Söldner in Charkow kennen. Wir haben gerade ein Update vom Stellvertretenden Hohen Vertreter der UN für Abrüstungsfragen, Adedeji Ebo, gehört. Wir danken ihm für die Informationen und seine Empfehlungen an den Sicherheitsrat.

Die große Mehrheit der unvoreingenommenen Expertinnen und Experten ist sich darüber im Klaren, dass die anhaltende Unterstützung des Westens für das Kiewer Regime der Hauptfaktor ist, der eine friedliche Lösung der Ukraine-Krise verhindert. Die Unterstützung erfolgt trotz der offensichtlichen Agonie und Unfähigkeit des (ukrainischen) Regimes, das Ziel zu erreichen, Russland eine „strategische Niederlage“ zuzufügen, die ihm von seinen Vorgesetzten diktiert wurde, oder, wie sie kürzlich zu sagen begannen, mein Land zumindest zu degradieren.

Das Berliner Kriegskabinett: auf Beutezug

Tagesschau & Co. fragen nicht, warum Deutschland den Krieg in der Ukraine verlängert – Die Absichten hinter Merkels Friedensverrat gelten fort und sollen den Wähler nicht erschüttern

Von Friedhelm Klinkhammer und Volker Bräutigam

Mal ehrlich: Wussten Sie, dass Großbritannien, obwohl auf Seiten der Sieger, noch im Dezember 2006 Kriegskredite aus der Zeit des II. Weltkriegs an die USA zurückzahlte? Kriege werden – eine Binsenweisheit – nicht aus hehren idealistischen Gründen geführt, sondern vorrangig aus ökonomischen Interessen. Auch unserem Berliner Kriegskabinett geht es nicht um Freiheit und Demokratie der Ukrainer, sondern um reiche Beute in deren Land: um Zugriff auf immense Bodenschätze, unter anderem Lithium. Übrigens: Deutschland wird derzeit selbst von der Siegermacht USA besonders stramm gemolken (als US-Vasall, als Netto-Verlust-Träger der US-Sanktionen, als Nord Stream-Geschädigter; die bekannten 100 Millionen Euro Tribut pro Jahr zur Finanzierung der hiesigen US-Garnisonen sind Peanuts dagegen). Aber das steht auf einem anderen Blatt.

ARD-Tagesschau, ZDF-heute und Deutschlandradio-Nachrichten schert es nicht, aus welch tatsächlichen Gründen die Bundesregierung Geld, Waffen, informationelle und logistische Hilfe in die Ukraine pumpt – bis dato mindestens 30 Milliarden Euro (indirekte Kosten wie die

KI-Gesetz/AI Act droht Gesichtsüberwachung zum europäischen Alltag zu machen

Im Endstadium der Verhandlungen über das KI-Gesetz der EU ist bekannt geworden, dass zwischenzeitig sogar die öffentlich verkündete Beschränkung der umstrittenen Gesichtserkennung auf die Verfolgung schwerer Straftaten gestrichen worden ist. Der digitale Freiheitskämpfer und Europaabgeordnete Dr. Patrick Breyer (Piratenpartei) warnt davor, dass das Gesetz den Weg für die Einführung biometrischer Massenüberwachung in Europa freimacht, wo sich EU-Regierungen dafür entscheiden.

„Mit diesem KI-Gesetz will die EU China offenbar nicht nur technologisch sondern auch innenpolitisch nacheifern. Dass fehleranfällige Gesichtserkennung in

DDR 1990 und DDR 2.0 2024: Staatlich organisierte Demos gegen rechts

(David Berger) Zentrale, von der Regierung gesteuerte linke Massenproteste gegen die Opposition gab es zuletzt im Januar 1990 in der DDR. Wenige Monate später war die sozialistische Regierung Geschichte. Eine Blaupause für Deutschland 2024. Correctiv, Wannsee und der Moralputsch der Wohlgesinnten Die Berichte über einen angeblichen Potsdamer Deportations-Geheimplan enthalten zwar kaum Substanz, bewirken aber viel: […]

(David Berger) Zentrale, von der Regierung gesteuerte linke Massenproteste gegen die Opposition gab es zuletzt im Januar 1990 in der DDR. Wenige Monate später war die sozialistische Regierung Geschichte. Eine Blaupause für Deutschland 2024. Correctiv, Wannsee und der Moralputsch der Wohlgesinnten Die Berichte über einen angeblichen Potsdamer Deportations-Geheimplan enthalten zwar kaum Substanz, bewirken aber viel: […]

Der Beitrag DDR 1990 und DDR 2.0 2024: Staatlich organisierte Demos gegen rechts erschien zuerst auf Philosophia Perennis.

Großangriff auf eigenen Garten droht: Eigene Nahrung anbauen angeblich CO2-schädlich

Die Globalisten gehen nun aufs Ganze. Den Menschen soll alles genommen werden, was sie unabhängig macht. Selbstversorger sind den totalitären Eliten ein Dorn im Auge – deshalb wird jetzt der Generalangriff auf den eigenen Garten eingeleitet. Privater Hausbesitz ist ja schon länger im Fadenkreuz dieser Kreise. Der britische Telegraph berichtete: Der CO2-Fußabdruck von selbst gezogener Nahrung wäre fünfmal größer als bei „konventioneller Landwirtschaft“.

Ein Kommentar von Willi Huber

Die Parole des selbst ernannten Weltenlenkers Klaus Schwab lautet „ihr werdet nichts besitzen und glücklich sein“. Die Menschen sollen keine Häuser oder Wohnungen, Fahrzeuge – und neuerdings natürlich auch keine selbst hergestellten Nahrungsmittel mehr haben. Das ist der Plan des Great Reset, der auch hinter den schönen Worten der UN Agenda 2030 voran getrieben wird.

In einer Studie der Universität Michigan, publiziert in „Nature Cities“, wird behauptet, dass selbst gezogene Nahrungsmittel fünf mal zwei CO2 produzieren würde als jenes aus Farmbetrieben. Ohne die Studie zu kennen, kann man durchaus gleich einmal sein Gehirn benutzen: Wenn Pflanzen wachsen, binden sie CO2. Der Stoffwechsel der Pflanzen verwandelt CO2 in Sauerstoff. Die Behauptung, durch das Setzen von Planzen welcher Art auch immer würde man mehr CO2 generieren erscheint also rein logisch schon äußerst verwegen.

Die Argumentation der Forscher ist dahingehend, dass die Infrastruktur, die man für private Anpflanzungen benötigt, viel aufwändiger wäre als jene auf kommerziellen Farmen.

Die Auswirkungen auf die Umwelt sind bei individuellen Gärten, wie Gemüsebeeten oder Parzellen, fast fünfmal höher mit 0,34 kg pro Portion.

Jake Hawes, Doktorand an der Michigan und Erstautor der Studie, sagte: „Der bedeutendste Beitrag zu den Kohlenstoffemissionen auf den von uns untersuchten städtischen Landwirtschaftsstandorten war die Infrastruktur, die zum Anbau der Lebensmittel verwendet wurde – von Hochbeeten bis zu Gartenschuppen bis hin zu Wegen, diese Konstruktionen hatten viel Kohlenstoff in ihrem Aufbau investiert.

Zitat aus Telegraph

Jake Hawes, der Wissenschaftler hinter der Studie.

Jake Hawes, der Wissenschaftler hinter der Studie.

Die Studie befasste sich mit 73 städtische Landwirtschaftsorten auf der ganzen Welt, einschließlich Europa, den USA und dem Vereinigten Königreich, und führte nach eigenen Aussagen eine umfassende Analyse der Infrastruktur, Bewässerung und Vorräte der Standorte durch.

Aus der Studie resultiert bereits eine internationale Medienkampagne, sie wird in vielen Mainstream-Medien zitiert. Das Alternativmedium Vision News hat die Vorgänge und möglichen Auswirkungen rund um die Studie analysiert.

Genau wie von „Verschwörungstheoretikern“ vorhergesagt, sind jetzt Schritte im Gange, um genau das zu erreichen: den Menschen den Anbau ihrer eigenen Lebensmittel auf ihrem eigenen Grundstück zu verbieten.

Dies ist offensichtlich ein erster Schritt zum Verbot einheimischer Produkte. Genau das, was die Verschwörungstheoretiker im Jahr 2022 gesagt hatten. Es wird zunächst kein völliges Verbot geben, so etwas wird nie gemacht. Zuerst bezahlen sie Akademiker dafür, dass sie gefälschte oder bedeutungslose Studien als „Beweise“ erstellen, dann werden sie Medienkampagne organisieren, um die „Beweise“ zu verbreiten und die Öffentlichkeit an Bord zu holen. Dann werden sie damit beginnen, Regeln und Beschränkungen dafür einzuführen, was man anbauen darf, wo man es anbauen darf und welchen Dünger man verwenden darf. Sobald die Lüge erzählt ist und die Regeln festgelegt sind, werden Lizenzen verhängt, und der Staat erhebt gleichzeitig Steuern. Irgendwann werden sie es so teuer und so schwierig machen, dass Sie es überhaupt nicht mehr tun.

Die Studie selbst, die so wunderbar ins Narrativ der Globalisten passt, finden Sie hier:

Comparing the carbon footprints of urban and conventional agriculture

Versicherungsprämien für Elektroautos bereits doppelt so hoch wie für Verbrenner

In Großbritannien sind die Versicherungsprämien für Elektrofahrzeuge mittlerweile stark angestiegen. Inzwischen liegen sie bereits bei etwa dem Doppelten dessen, was Besitzer von Verbrennern bezahlen müssen. Der Grund dafür: höhere Reparaturkosten. Wie schlimm wird es wohl für die einfachen Leute, wenn das geplante Verbrenner-Verbot umgesetzt wird? Wer kann sich dann überhaupt noch ein Auto leisten?

Wie der britische Telegraph berichtet, sind die Versicherungsprämien für Autos im Vereinigten Königreich im letzten Jahr generell stark gestiegen. Dies liegt vor allem an der Inflation und den allgemein höheren Kosten für Reparaturen. Doch bei den Erhöhungen der Prämien stechen demnach die Stromer heraus. Offensichtlich beginnen die Versicherungskonzerne nämlich auch die deutlich höheren Reparaturkosten nach Unfällen entsprechend einzupreisen. Zudem, so der Bericht, beanspruchen die Besitzer von Elektrofahrzeugen offensichtlich auch häufiger Versicherungsleistungen, was sich ebenfalls auf die Kostenstruktur der Unternehmen auswirkt.

So sei die Versicherungsprämie für einen durchschnittlichen Verbrenner im Jahresabstand um 31 Prozent von 514 auf 676 Pfund (etwa 790 Euro) pro Jahr gestiegen. Das sind um 668 Pfund weniger als für einen vergleichbaren Stromer. Dort sind es nämlich bereits 1.344 Pfund (etwa 1.570 Euro) – oder um rund die Hälfte mehr als noch im Jahr 2022. Eine solche Entwicklung wurde bereits in der Vergangenheit angesprochen, da die harten finanziellen Fakten sich eben auch in den Bilanzen der Versicherungskonzerne niedergeschlagen haben.

Dies passt auch zu Berichten des britischen Guardian vom letzten Jahr, wo sich einige Versicherungsunternehmen sogar weigerten, Elektroautos überhaupt zu versichern – und wenn doch, dann teilweise sogar 4.661 Pfund (etwa 5.450 Euro) pro Jahr verlangten. Das sind enorme Summen, die sich viele Menschen gar nicht leisten können. Und es ist zu erwarten, dass diese Entwicklung nicht nur auf das Vereinigte Königreich beschränkt bleibt, sondern weltweit zum Standard wird. Damit jedoch wird die Elektromobilität einen weiteren Rückschlag erleiden, zumal sich die Stromer gerade in Nordamerika während des arktischen Kälteeinbruchs nicht gerade als wintertauglich erwiesen haben. Von den Batterieschäden ganz zu schweigen, die durch solche frostigen Temperaturen entstehen können.

Elektroautos sind damit nicht nur teurer in der Anschaffung, sondern auch im Unterhalt. Insbesondere in jenen Ländern, in denen die Strompreise bereits extreme Höhen erreichten, werden sich lediglich die wohlhabenderen Menschen solche Fahrzeuge überhaupt noch leisten können. Wie wird es wohl dann sein, wenn die Verbrenner ganz verboten werden?

Linke wollen Extremgewalt: Mordaufruf auch in Wien auf Haus gesprüht

So gut wie alle Gewalt auf den Straßen geht von Linken aus. Das ist im Jahr 2024 in Deutschland und Österreich eine unumstößliche Tatsache. Nachdem die Schreibstuben der Systemmedien dabei kooperieren und billigend zusehen, fühlt sich der linke Mob auf den Straßen besonders sicher und kennt kein Halten mehr. In der Nacht auf Donnerstag wurde in Wien das Haus der Österreichischen Landsmannschaft mit einer Mordparole beschmiert.

Bei der FPÖ ist man fassungslos über diese erneute Entgleisung linksextremer Chaoten. Generalsekretär Christian Hafenecker schreibt:

In der Nacht von gestern auf heute wurde das Haus der „Österreichischen Landmannschaft“ mit einem eindeutigen Mordaufruf beschmiert. „Dass so etwas in unserer Demokratie möglich ist und es bis jetzt weder ein Statement des ÖVP-Innenministers Karner noch vom Direktor des Staatsschutzes Haijawi-Pirchner gibt, macht mich betroffen und fassungslos“, reagierte heute der freiheitliche Generalsekretär NAbg. Christian Hafenecker auf den Tötungsaufruf.

„Hier wird eindeutig eine Grenze überschritten und ist fernab von jeglichem politischen Diskurs und freier Meinungsäußerung. Wir fordern den ÖVP-Innenminister Karner auf, endlich beide Augen zu öffnen und mit aller Kraft einzuschreiten, immerhin hat er ja verkündet, dass der Staatsschutz gegen jede Form von Extremismus konsequent vorgehe. Jetzt kann er es zeigen“, betonte Hafenecker.

Es ist wichtig, die Mordlust der Linken zu kennen und rechtzeitig in die Schranken zu weisen. Ansonsten stehen wir vor der nächsten mörderischen linken Diktatur – eine Regierungsform, die bislang weltweit schon rund 100 Millionen Menschen das Leben gekostet hat.

Als schockierendes Beispiel kann man sich hier die „Anti-Rechts-Bewegung“ in Maos China ansehen – und sollte dabei nicht vergessen, dass manche linke Politiker als auch Journalisten in Österreich sich offen zum Maoismus bekennen.

Die Anti-Rechts-Bewegung (chinesisch 反右運動, Pinyin Fǎn Yòu Yùndòng) war eine landesweite „Säuberung“ der sogenannten „Rechten“, die Mao Zedong ab 1957 in der Volksrepublik China ins Leben gerufen hatte. Dabei wurden zwischen einer und zwei Millionen Menschen willkürlich als „rechts“ eingestuft und in zwei Schüben in Erziehungshaft gesteckt oder hingerichtet.

Was kann man tun, um zu verhindern, dass der Westen in einen blutigen Bürgerkrieg oder in Pogrome hineinschlittert, weil Linke wieder einmal kein Halten mehr kennen? Jeder verantwortungsbewusste Bürger ist dazu aufgerufen, seinen politischen Vertretern klar mitzuteilen, dass es so weit nicht kommen darf. Sowohl der Politik als auch der Polizei ist höflich aber bestimmt mitzuteilen, dass wir als Bürger und Steuerzahler uns rechtsstaatliches Einschreiten gegen den Linksextremismus erwarten – anstelle vor der frei erfundenen „rechten Gefahr“, die es nur in den Zeitungen gibt.

WATCH: Former Green Beret Commander Gives Critical Analysis of Border Invasion, Announces Major Convoy

Watch & share! Dr. Pete Chambers joins Alex Jones live-in-studio to rally patriots to Southern Texas during the border invasion. Don’t miss: Alex Jones: We’ve…